Cloud privé : Créer une connexion VPN IPsec

Veuillez utiliser la fonction « Imprimer » au bas de la page pour créer un PDF.

Cet article explique comment créer une connexion VPN IPsec dans le Cloud Panel IONOS afin de garantir une connexion stable et sécurisée à votre Cloud privé et au réseau d'administration vSphere.

Pour la connexion au réseau d'administration vSphere de Cloud privé, OpenVPN est utilisé par défaut et n'autorise qu'une seule connexion de terminal à la fois. Alternativement, vous pouvez créer une connexion VPN IPsec dans le Cloud Panel pour vous connecter à vSphere. Le service VPN IPsec intégré dans le Cloud Panel utilise une passerelle dorsale VyOS fournie automatiquement. Il est ainsi possible d'établir une ou plusieurs connexions IPsec vers différents points finaux. Pour créer une connexion VPN IPsec, procédez comme suit :

Préparation

- Connectez-vous à votre compte IONOS.

Dans la barre de titre, cliquez sur Menu > Serveurs & Cloud.

Facultatif : Si vous avez plus d'un contrat Serveurs et Cloud, sélectionnez celui que vous souhaitez. Si vous n'avez qu'un seul contrat, il sera ouvert directement.

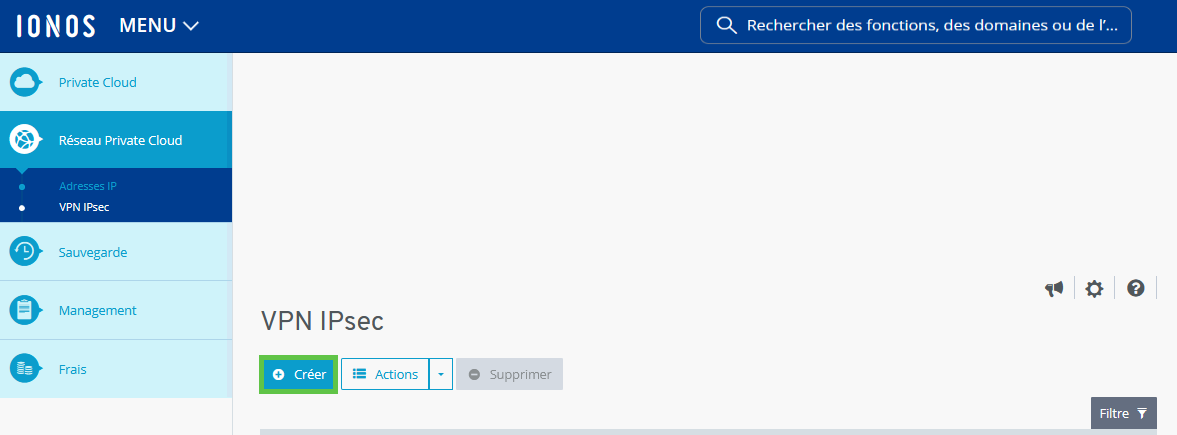

- Dans la barre de navigation à gauche, cliquez sur Réseau Cloud privé > VPN IPsec. La section VPN IPsec s'affiche.

- Cliquez sur Créer. La zone Créer un VPN IPsec s'affiche.

Saisir les données de configuration

Dans cette section, vous définissez les paramètres de base de la connexion.

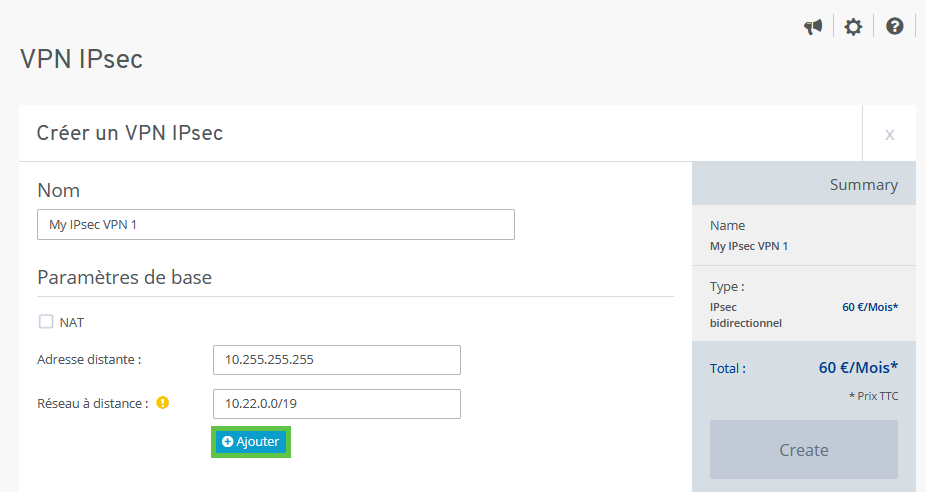

- Dans le champ Nom, saisissez un nom unique pour la connexion VPN IPsec.

- Certains réseaux utilisent la NAT (Network Address Translation). Cela signifie que les appareils de votre réseau utilisent une adresse IP privée, mais communiquent avec l'extérieur (vers Internet) via une seule adresse IP publique.

Activez la NAT si l'appareil qui établit le tunnel VPN (par exemple votre routeur ou votre pare-feu) utilise une adresse IP privée, qui est ensuite traduite pour établir le tunnel. Dans ce cas, il est souvent nécessaire de spécifier un identifiant distant pour que le système IONOS puisse acheminer correctement le trafic VPN.

Désactivez la NAT si l'appareil qui établit le tunnel VPN dispose d'une adresse IP publique. Il s'agit de la configuration par défaut pour la plupart des réseaux domestiques et de bureau, de sorte que vous n'avez généralement pas besoin de cocher cette case. - Si vous activez l'option NAT, le champ Identifiant distant s'affiche. Dans ce champ, saisissez l'adresse IP privée utilisée par l'appareil.

- Dans le champ Adresse distante :, saisissez l'adresse IP publique de votre périphérique réseau (routeur/pare-feu). Il s'agit du point final à partir duquel vous vous connectez au Cloud privé.

- Dans le champ Réseau à distance : saisissez la plage d'adresses IP privées de votre réseau local en notation CIDR. Il s'agit de la plage d'adresses que votre routeur utilise pour les appareils de votre réseau. Exemple : 10.22.0.0/19

- Facultatif : pour ajouter d'autres réseaux à distance, cliquez sur Ajouter.

Configurer l'authentification

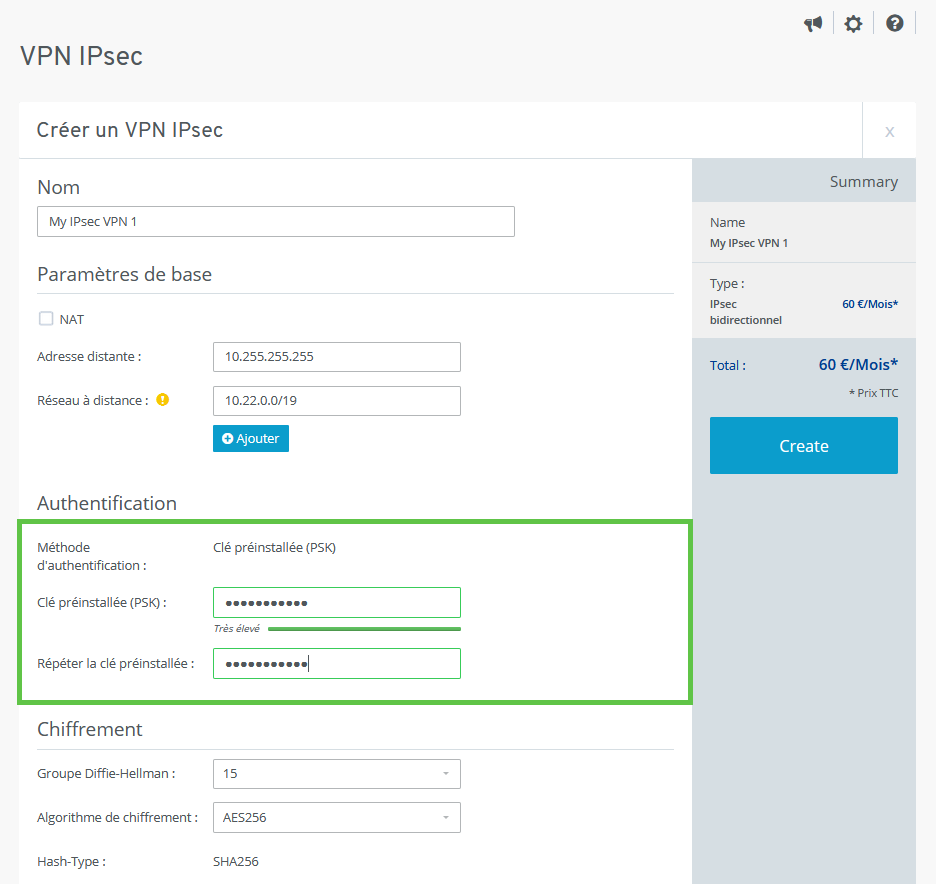

- Pour que seuls les appareils autorisés puissent établir le tunnel VPN, il est nécessaire de configurer l'authentification. Une clé pré-partagée (PSK) est utilisée pour l'authentification. Créez une clé forte et unique.

- Saisissez la clé préinstallée dans les champs Clé préinstallée (PSK) et Répéter la clé préinstallée.

Remarque

La clé saisie doit correspondre exactement à la clé que vous utilisez dans la configuration VPN sur votre appareil local (routeur ou pare-feu).

Configurer le chiffrement et la durée de vie

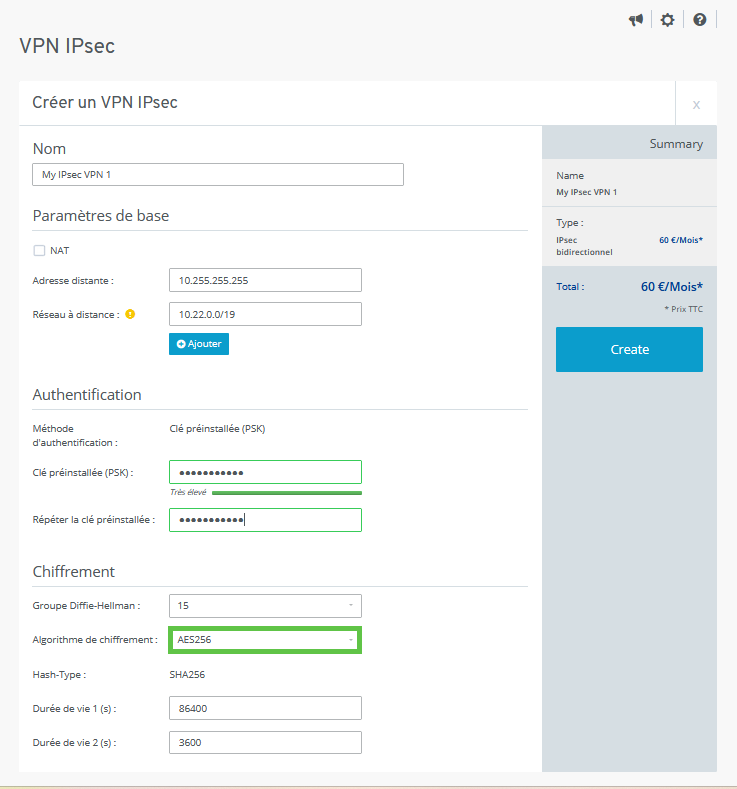

Les paramètres de chiffrement définissent quels algorithmes et paramètres cryptographiques sont utilisés pour l'échange de clés (phase 1) et pour le trafic de données (phase 2). Ces paramètres doivent impérativement correspondre à ceux de votre appareil VPN local.

Pour configurer le chiffrement et la durée de vie, procédez comme suit :

- Dans le menu déroulant Groupe Diffie-Hellman :, sélectionnez un groupe approprié (par exemple 15).

Remarque

Le groupe Diffie-Hellman (groupe DH) détermine la force de la procédure d'échange de clés dans la phase 1 (IKE phase 1). Les numéros plus élevés offrent généralement plus de sécurité, mais nécessitent également plus de puissance de calcul. Le groupe 15 utilise une clé de 3072 bits, ce qui est un bon standard.

- Dans le menu déroulant Algorithme de cryptage :, sélectionnez la norme de chiffrement souhaitée. AES256 est la norme actuellement recommandée et offre un haut niveau de sécurité.

- Dans le menu déroulant Hash-Type :, sélectionnez l'algorithme de contrôle d'intégrité (par ex. SHA256). Le Hash-Type garantit que les données n'ont pas été manipulées pendant la transmission. SHA256 est un choix sûr à cet égard.

- Dans le champ Durée de vie 1 (s) :, saisissez la durée souhaitée pour la phase 1 (IKE phase 1) en secondes (par ex. 86400). Il s'agit de la durée de validité de la première clé de sécurité (IKE-SA). 86400 secondes correspondent à 24 heures.

- Dans le champ Durée de vie 2 (s) :, saisissez la durée souhaitée pour la phase 2 (IKE phase 2) en secondes (par ex. 3600). Il s'agit de la durée de validité de la deuxième clé de trafic de données proprement dite (IPsec-SA).

Créer un VPN IPsec

- Pour finir, vérifiez le résumé sur le côté droit de la fenêtre.

- Pour configurer la connexion VPN IPsec, cliquez sur Create (créer).

Une fois la connexion créée, vous devez définir les paramètres exacts (adresse distante, PSK, groupe DH, type de chiffrement, Hash-Type et durées de vie) dans la configuration VPN de votre pare-feu local ou de votre routeur afin d'établir le tunnel et de faire passer le statut de "Down" à "Up".