Qu'est-ce que le pharming ?

Il suffit de cliquer négligemment sur un lien inconnu ou de se connecter à un site sans s'assurer de son authenticité pour devenir instantanément la victime de cybercriminels. Aujourd'hui, les internautes veillent de plus en plus à ne pas cliquer sur des liens suspects dans des courriers électroniques, ce qui a poussé les délinquants à développer de nouvelles méthodes. Le pharming est l'une d'entre elles.

Qu’est-ce que le pharming ?

Le pharming est un sous-produit du phishing. Il consiste à rediriger les requêtes d'un internaute vers des sites Internet frauduleux. Les agresseurs utilisent de grandes concentrations de serveurs pour héberger les sites qui servent à ce type d'escroquerie. C'est de ces installations, appelées « server farms », que vient le terme « pharming ». Le mot est orthographié avec « ph » en référence au jargon des hackers.

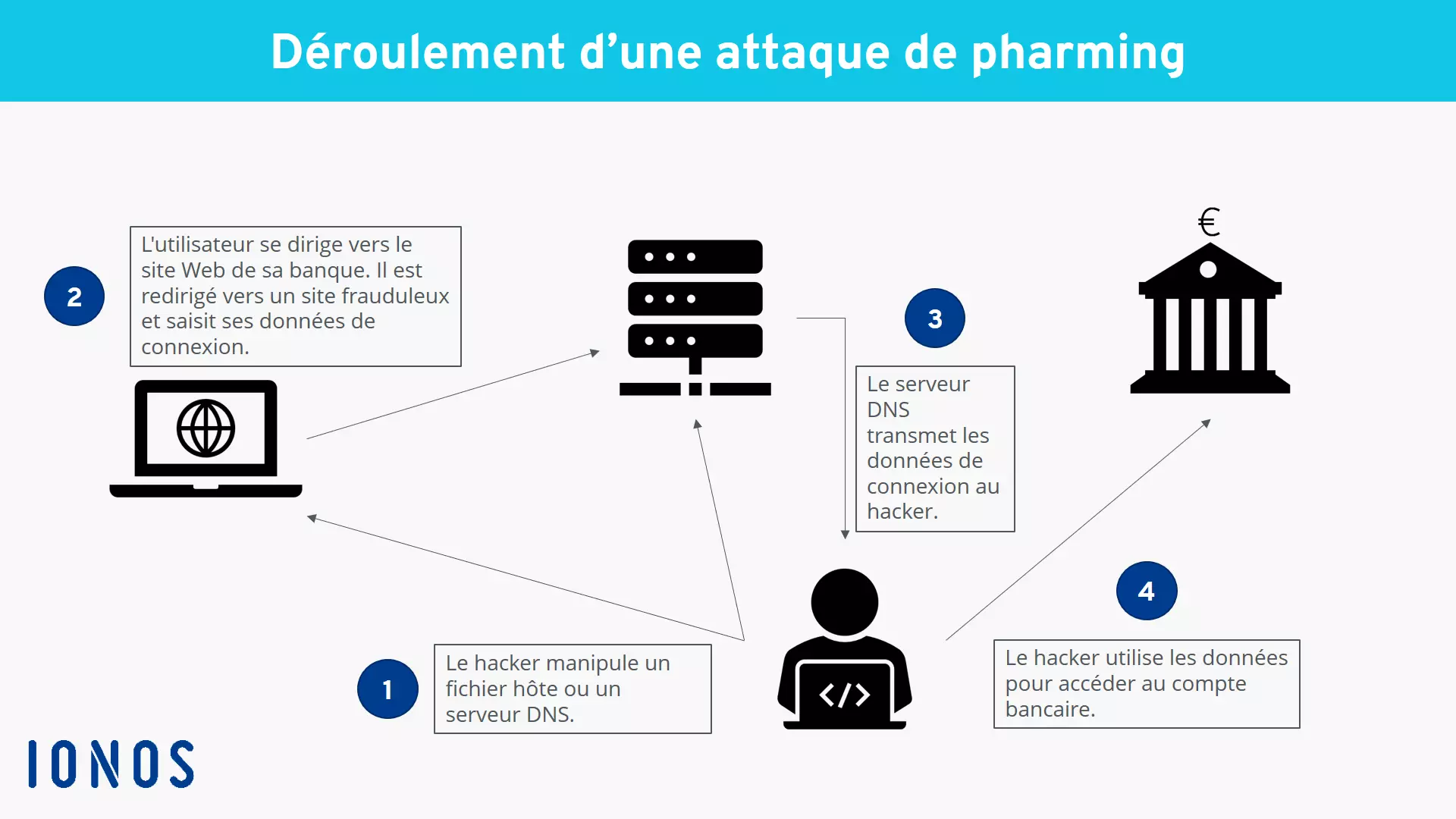

Exemple : déroulement d'une attaque de pharming

Un internaute tape l'adresse de sa banque dans son navigateur pour effectuer une transaction en ligne. Il est redirigé sans le savoir vers un site Internet frauduleux, qui ressemble à s’y méprendre à celui de sa banque. Rien n’éveille ses soupçons, il ne vérifie pas la ligne d'adresse et saisit ses données de connexion. Un message d'erreur apparaît alors. L'utilisateur attribue le message d'erreur à des problèmes techniques et se propose de réessayer de se connecter plus tard. Malheureusement pour lui, les escrocs ont récupéré ses données de connexion, qu’ils vont utiliser pour accéder au vrai compte et transférer de grosses sommes d'argent. L'internaute ne remarque l'attaque que quelques jours plus tard, au moment de consulter son relevé bancaire et d’y découvrir un virement inconnu.

Le pharming, comment ça marche ?

La redirection de la demande de l'utilisateur se fait grâce à une manipulation du protocole DNS, qui est chargé de convertir le nom textuel de l'hôte (adresse URL) en une adresse IP numérique. Ce processus de conversion offre aux criminels deux angles d'attaque pour détourner le processus.

1. Attaque sur le fichier hosts

Chaque fois qu’il tente d’accéder à un site Internet, l'ordinateur appelle d'abord le fichier hosts local pour vérifier si le site a déjà été visité une fois auparavant et si son adresse IP est déjà connue.

Les hackers se servent de cette requête pour installer des logiciels malveillants sur l'ordinateur, par exemple en utilisant des pièces jointes de courrier électronique infectées par des virus ou des chevaux de Troie sur des sites Internet. L’idée est de manipuler les adresses IP stockées afin que chaque demande soit redirigée vers un site frauduleux.

2. Attaque sur le serveur DNS

Une autre méthode de pharming plus élaborée consiste à infecter directement le serveur DNS où l'adresse IP est interrogée lorsqu’un utilisateur saisit une adresse URL. Cette approche est particulièrement sournoise : même si l'ordinateur de l'utilisateur n'est pas lui-même contaminé par un logiciel malveillant, il devient la victime d'une attaque.

Techniquement, l'attaque réussit par le biais de ce que l'on appelle le « DNS flooding ». Le serveur se voit proposer une résolution d'adresse avant même d'avoir pu faire l'attribution correcte.

Quelle est la différence entre pharming et phishing ?

Avec le phishing, les attaquants exploitent la bonne foi des utilisateurs de courrier électronique en utilisant des méthodes d’ingénierie sociale. À première vue, les courriers électroniques sont suffisamment crédibles pour inciter les gens à transmettre certaines de leurs données : ils peuvent inviter à vérifier l'accès à un compte, ou à accepter de nouvelles conditions générales.

Dans le cas du pharming, l'attaque ne se produit pas dans le cadre d’une communication par courrier électronique, mais directement dans le navigateur. Il n'est pas du tout nécessaire d'infiltrer l'ordinateur de la victime à l'aide de logiciels malveillants.

Et pourtant, le résultat peut se révéler identique dans les deux cas : l'internaute a transmis des informations confidentielles à des fraudeurs qui les utilisent à des fins lucratives.

Cinq conseils pour se protéger contre le pharming

Quand on souhaite se protéger contre le pharming, il n’est pas possible de prendre des mesures spécifiques à une méthode en particulier. Il faut respecter certaines recommandations de sécurité, qui sont susceptibles de protéger contre de nombreux autres types de cyberattaques.

Logiciels antivirus et antimalware

Utilisez un logiciel antivirus et anti-malware mis à jour quotidiennement pour détecter les menaces dans votre courrier électronique et sur les sites Internet susceptibles d’infecter votre fichier host.

Pièces jointes de courrier électronique douteuses

N'ouvrez pas les pièces jointes de messages provenant d'expéditeurs inconnus ou que vous soupçonnez pour d'autres raisons (en raison d'une dénomination atypique, du fait que l'expéditeur n'envoie généralement pas de mails de ce genre, etc.)

Sites web sécurisés

Lorsque vous visitez une banque en ligne ou un fournisseur de paiement en ligne, assurez-vous que son URL est sécurisée - elle doit commencer par https et un symbole de serrure doit apparaître dans la barre d'adresse. Lorsque vous cliquez dessus, vous devez obtenir des informations sur le certificat de sécurité du site Internet et sa validité. Il existe des logiciels antivirus qui vérifient automatiquement la validité des certificats et émettent des avertissements en cas de problème ou de doute. Vous devez absolument prendre ces avis au sérieux et quitter immédiatement les sites Internet concernés.

Sites Internet douteux

Vous avez constaté un changement dans l'apparence d'un site Internet que vous visitez régulièrement ? Le masque de connexion vous semble-t-il inhabituelle ? Fiez-vous à votre intuition au moment de saisir des informations confidentielles. Pour les sites Internet inconnus : lorsque vous prenez connaissance d’un lien, vérifiez vers quelle URL il envoie et évitez de visiter des pages douteuses.

Droits des administrateurs

Pour que les hackers aient plus de difficultés à apporter des modifications au fichier host des ordinateurs, n’utilisez pas vos privilèges d'administrateur au quotidien. Connectez-vous à un profil disposant de droits limités. Cela permet d’interdire l'accès en écriture au fichier hosts.

Si vous veillez à bien suivre ces quelques recommandations, votre protection contre les cyberattaques de type pharming s’en trouvera nettement renforcée. Bien sûr, le seul moyen d’être protégé à 100 % contre les activités criminelles consiste à ne pas se connecter à Internet, ce qui n’est probablement pas envisageable.

En plus de toutes ces précautions techniques, la mesure la plus importante et la plus efficace contre la fraude sur Internet consiste à prendre conscience des dangers et à exercer votre esprit critique.