Le DNS Hijacking : quand le Domain Name System constitue une menace

Grâce au Domain Name System (DNS), les internautes peuvent taper tout simplement une adresse de site dans la barre de navigation pour être dirigés vers le site de leur choix sans devoir taper une adresse IP numérique. La requête DNS est en effet transmise à un serveur DNS qui répond au moyen de la véritable adresse IP. La résolution de noms fonctionne sur le principe des services de renseignements téléphoniques, mais de manière entièrement automatisée. À chaque nom de site correspond un numéro.

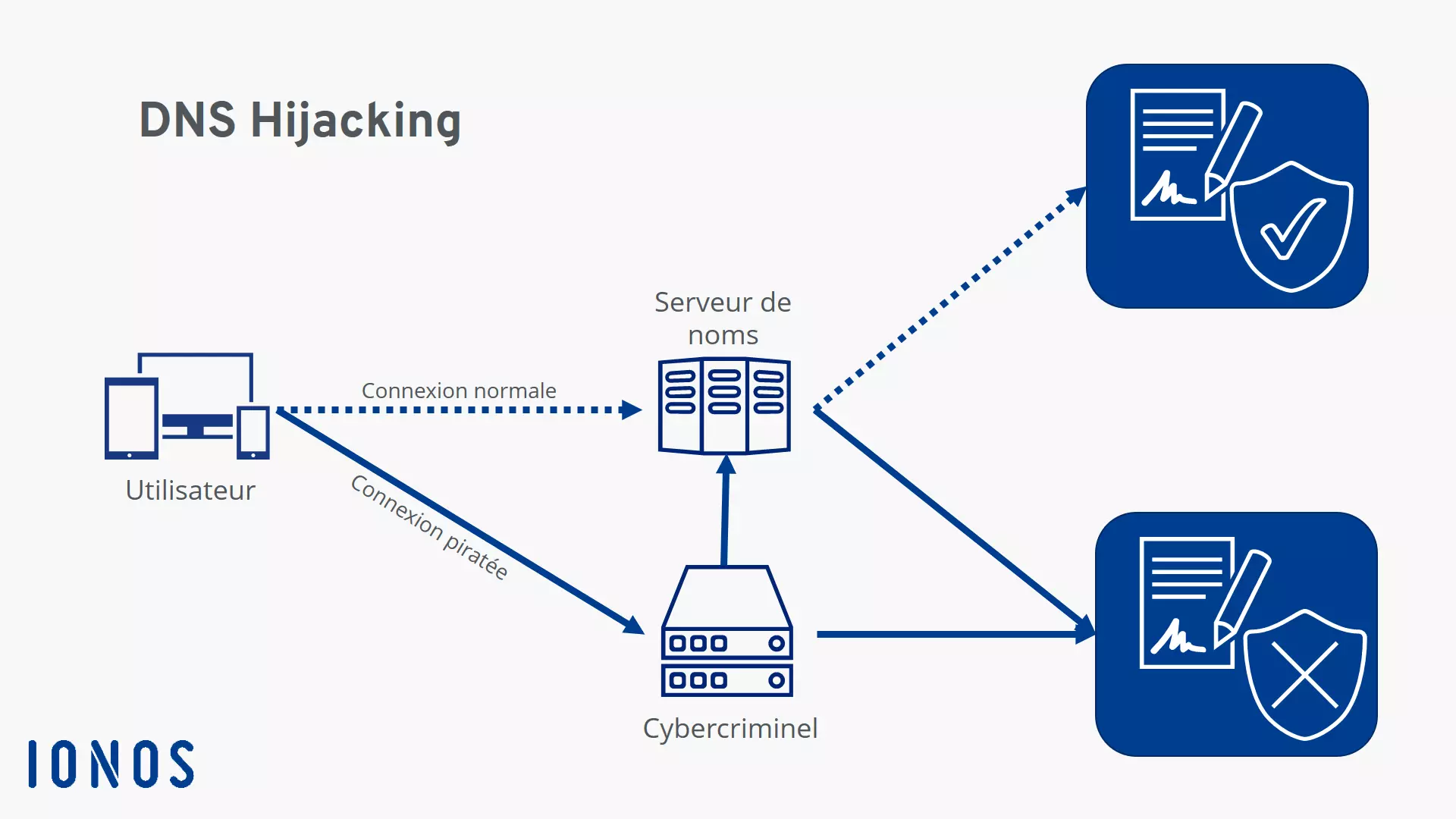

Ce système est essentiel pour pouvoir surfer tous les jours sur la Toile. Il est d’autant plus effarant de savoir qu’il est possible de détourner le DNS à des fins malveillantes. Des cybercriminels peuvent repérer les requêtes de votre navigateur Internet et répondre avec des éléments frauduleux. L’internaute se retrouve dans ce cas sur un autre site, vraisemblablement malveillant, sur lequel son ordinateur sera infecté par des virus ou tout autre malware, ou qui lui prélèvera des données personnelles sensibles. Le DNS Hijacking peut ainsi provoquer de sérieux dommages.

Comment cela fonctionne-t-il ? Et comment se protéger ? Nous vous apportons quelques éléments de réponse.

- Résolution de domaine rapide pour un site Web toujours disponible

- Protection accrue contre les pannes et les temps d'arrêt

- Pas de transfert de domaine nécessaire

Comment fonctionne le DNS Hijacking ?

Lorsque vous tapez une adresse Internet dans la barre d’adresse de votre navigateur, celui-ci va commencer par émettre une requête DNS. Pour les pages que vous avez consultées récemment, l’information se trouve encore dans le cache du système. Dans ce cas, le navigateur n’a pas besoin d’envoyer sa requête sur Internet. Dans tous les autres cas, votre ordinateur ou téléphone portable doit entrer en relation avec un serveur de noms. Ces serveurs sont généralement mis à disposition par les fournisseurs d’accès à Internet. Certains utilisateurs ont recours aux services de Google ou se tournent vers d’autres services DNS publics.

La communication avec le serveur est l’élément critique, car l’échange entre requête et réponse se fait sans le moindre chiffrement, et repose sur la confiance au système. Dans de telles conditions, les hackers ont plusieurs possibilités de détourner les requêtes dans le but de rediriger les internautes.

Piratage de routeur

Les cybercriminels attaquent parfois leurs victimes déjà au niveau de leur routeur. Pour ce faire, ils exploitent le fait que peu d’utilisateurs personnalisent les mots de passe de leur routeur. Dans de nombreux foyers, on utilise les routeurs avec l’identifiant et le mot de passe qui ont été livrés avec l’appareil. Plusieurs fabricants ne se donnent pas la peine de doter chaque routeur d’un identifiant différent, et les hackers en profitent pour s’introduire dans le routeur avec les identifiants par défaut.

Une fois dans le routeur, ils peuvent modifier les paramètres DNS et y renseigner un serveur DNS de leur choix. Ils y inscrivent alors leur propre serveur. La résolution de noms – c’est-à-dire la conversion d’une adresse Internet en une adresse IP – est alors entièrement gérée par des criminels. Chaque adresse que vous consultez pourra dès lors être redirigée vers une page frauduleuse.

Le piratage local

Cette forme de piratage affecte directement l’ordinateur de l’utilisateur. Au moyen d’un cheval de Troie, le hacker va accéder directement aux paramètres DNS de l’ordinateur. Windows permet par exemple d’enregistrer directement votre serveur DNS dans vos préférences. Les hackers exploitent alors cette fonction et y inscrivent leur propre serveur. Théoriquement, la victime devrait le voir, mais qui d’entre nous vérifie régulièrement les paramètres DNS de son système d’exploitation ? Cette technique a aussi pour effet l’envoi par ordinateur de requêtes en direction d’un serveur malveillant. Chaque adresse consultée peut alors être redirigée autrement.

Rouge Hijack

Bien que les deux autres types de piratage se trouvent dans la zone d’influence de l’utilisateur, ses ordinateurs ne seront pas directement impactés par un Rouge Hijack. En revanche, le piratage affectera directement un serveur de noms dont il prendra le contrôle, par exemple chez un fournisseur d’accès Internet. Votre ordinateur interroge dans ce cas le bon serveur DNS, mais celui-ci n’est plus maîtrisé, ou seulement partiellement, par son véritable fournisseur. Les hackers modifient dans ce cas des entrées spécifiques.

Un tel piratage est très difficile à réaliser, car la plupart des fournisseurs de serveurs de noms adoptent des normes de sécurité très élevées. Cependant, s’il y parvient, le hacker utilisant un Rouge Hijack pourra impacter un grand nombre d’utilisateurs. N’importe quel client effectuant une résolution de noms au moyen d’un tel serveur DNS peut devenir la cible de DNS Hijacking.

L’attaque de l'homme du milieu

Lors d’une attaque de l'homme du milieu, l’attaquant – qui est littéralement l'homme du milieu – intercepte des paquets de données pendant la communication entre le client et le serveur. Comme les requêtes DNS ne sont pas particulièrement chiffrées, l’attaquant peut facilement lire les messages. Au lieu d’accéder au site qu’il souhaitait consulter, l’internaute récupère l’adresse IP d’un site malveillant. Le véritable serveur DNS ne recevra vraisemblablement jamais la requête.

Les risques liés au DNS Hijacking

En cas de DNS Hijacking, les internautes sont redirigés vers des sites non souhaités. Mais à quels risques concrets s’exposent-ils ? Il arrive que les sites vers lesquels vous êtes redirigé contiennent des logiciels qui vont infecter votre système. Ce n’est cependant pas le cas de figure le plus fréquent. Ce qui est beaucoup plus fréquent, ce sont les techniques de phishing et de pharming.

En cas de phishing (hameçonnage), l’utilisateur se retrouve sur une page qui ressemble à s’y méprendre à celle d’un site authentique. Il s'agit cependant d’une fausse page conçue pour vous extorquer des informations confidentielles. L’utilisateur pense par exemple qu’il est sur la page d’accueil de son agence bancaire, et va saisir son identifiant et son mot de passe. Le hacker peut alors enregistrer ces informations et les réutiliser pour accéder au compte bancaire en ligne de l’utilisateur.

Le phishing se pratique aussi sans DNS Hijacking, si l’utilisateur clique sur des liens qui ont été manipulés. La corruption du Domaine Name System est cependant un procédé beaucoup plus perfide : on pense avoir tout fait correctement, on a tapé la bonne adresse URL dans la barre d’adresse du navigateur. On a peut-être même cliqué sur un onglet pré-enregistré, et on se retrouve sur un site malveillant. Faisant parfaitement confiance au système DNS, la plupart des internautes ne vérifient pas s’ils sont effectivement sur le site souhaité, ou s’ils ont atterri sur un site frauduleux.

Le pharming est quant à lui une technique moins dévastatrice pour les utilisateurs, mais qui peut être très rentable pour le hacker. Avec cette méthode, l’internaute est détourné vers un site qui regorge de publicités. Dès que vous accédez à cette page, qui ne présente par ailleurs aucun intérêt, son propriétaire percevra de l’argent, même si vous fermez immédiatement la page. L’argent ainsi gagné est généralement réinvesti dans d’autres activités criminelles.

Le DNS Hijacking est parfois même pratiqué de manière plus officielle. Certains gouvernements le pratiquent pour censurer l’Internet. Il peut servir à brimer des opinions politiques, ou à bloquer l’accès à des sites pornographiques. Des internautes cherchant à accéder à un site particulier vont être détournés vers un tout autre site. À la différence du phishing, l’utilisateur est généralement averti dans ce cas de cette forme de censure.

Même les fournisseurs d’accès à Internet utilisent parfois le DNS Hijacking. Si un utilisateur essaie d’accéder à une page Web qui n’est pas enregistrée dans le DNS, un message d’erreur (NXDOMAIN) s’affiche généralement, et aucune page n’est chargée. C’est le cas notamment lorsqu’on fait une faute de frappe à la saisie de l’URL. Avant que le message d’erreur ne s’affiche, la requête examine tous les niveaux du Domain Name System. Ce n’est qu’une fois que le niveau supérieur indique qu’il n’existe aucune entrée sous ce nom que le navigateur affiche le message d’erreur.

À cet instant-même a lieu un DNS Hijacking délibéré, provoqué par le fournisseur d’accès Internet : le message d’erreur est intercepté, et une adresse IP menant vers une autre page est délivrée. Les fournisseurs d’accès à Internet procèdent de la sorte pour vous rediriger parfois vers des sites au contenu similaire, et ainsi augmenter leur chiffre d’affaires, ou pour mettre en valeur leurs propres offres. L’utilisateur ne subit aucun dommage direct, mais il peut être affecté ou perturbé par l’affichage des publicités sur ces pages.

Comment se protéger contre le DNS Hijacking ?

Les modes d’attaque du DNS Hijacking sont aussi variés que les modes de protection. La première chose à faire est de modifier l’identifiant de son routeur. Il est bien sûr préférable de choisir un mot de passe hautement sécurisé. L’essentiel est de ne pas conserver les valeurs par défaut. Peu de hackers se donneront la peine de déchiffrer votre mot de passe. Nous vous recommandons par ailleurs de veiller à toujours avoir la dernière mise à jour du firmware de votre matériel. Les fabricants publient régulièrement des mises à jour dont le but est de verrouiller les failles de sécurité.

Pour sécuriser votre PC, protégez-le contre les chevaux de Troie. Cela est possible d’une part grâce à un antivirus, mais aussi en étant particulièrement prudent avec les fichiers sur Internet. Ne téléchargez jamais des fichiers en provenance d’une personne que vous ne connaissez pas ou d’une source au contenu douteux.

Vous pourrez augmenter votre niveau de protection en optant pour une connexion VPN. Dans ce cas, l’utilisateur n’établit pas de connexion directe avec la page Web souhaitée, mais fait transiter la communication par le serveur de services VPN. Ces connexions se font d’ailleurs généralement de manière parfaitement chiffrée. Les attaques de type homme du milieu sont donc quasiment impossibles.

Une bonne manière de se protéger des risques sur Internet est de faire preuve d’un certain scepticisme et d’une bonne dose de prudence. Quand vous consultez des sites employant des données sensibles (banque en ligne, sites marchands, etc.), il est conseillé de vérifier plusieurs fois l’authenticité du contenu. Soyez par exemple attentif au certificat SSL qu’il est possible d’afficher dans votre navigateur Internet.

Des moyens plus sécurisés pour la résolution de noms sont en cours de développement. Avec les protocoles DNS over HTTPS et DNS over TLS il est possible de chiffrer le transfert des données, évitant ainsi les attaques dites de « l’homme du milieu », et assurant une meilleure protection de la sphère privée des utilisateurs. Ces techniques ne sont cependant pas encore considérées comme standards par tous les systèmes.