Qu'est-ce que le MAC spoofing ?

Chaque appareil connecté à un réseau possède un numéro d'identification physique unique : l’adresse media access control, abrégée MAC. Cette burned-in address (BIA) est apposée sur le matériel par le fabricant. Les utilisateurs n'ont aucun moyen de réécrire l'adresse MAC. Cependant, il est possible d'utiliser un logiciel de masquage. Il s'agit dans ce cas de MAC spoofing.

- Adresses MAC : Les adresses uniques matérielles identifient les contrôleurs d'interface réseau (NIC) tels que les cartes LAN ou les adaptateurs WLAN, ainsi que les périphériques terminaux dans les réseaux locaux. Chaque adresse MAC comprend 48 bits, soit 6 octets, et est représentée comme suit : 00:81:41: fe: ad: 7e. Les 24 premiers bits correspondent au code du fabricant assigné par l'Institute of Electrical and Electronics Engineers (IEEE), et les 24 bits suivants au numéro de dispositif défini par le fabricant.

- Spoofing : dans la terminologie de réseau, le spoofing se réfère à diverses méthodes utilisées pour manipuler les systèmes d'adressage de base dans les réseaux informatiques. Les pirates informatiques utilisent ce schéma d'attaque pour dissimuler leur propre identité ou en imiter une autre. Les cibles les plus populaires pour les attaques de spoofing sont le protocole Internet (IP), le Domain Name System (DNS) et l'adresse MAC de résolution d'adresse via le protocole Address Resolution Protocol (ARP). Le spoofing, à l’origine, peut être utilisé comme une stratégie de résolution en cas de problèmes et pour le dépannage. Toutefois, dans la pratique, cette technique est le plus souvent utilisée pour l'infiltration de systèmes étrangers dans le cadre d'activités illégales.

Les bonnes raisons de masquer une adresse MAC

En théorie, chaque périphérique réseau dans le monde peut être identifié par son adresse MAC. Mais tous les utilisateurs ne veulent pas forcément bénéficier de cette transparence sur Internet. L'une des raisons pour lesquelles on peut masquer une adresse MAC est la protection de la vie privée, par exemple dans les réseaux wifi publics. Cette utilisation légitime du MAC spoofing connaît aussi un pendant plus sombre, dans lequel les utilisateurs modifient des adresse MAC pour contourner les restrictions d'accès et les mesures de sécurité, ou pour imiter l'identité d'un autre périphérique réseaux à des fins illégales.

L’anonymisation

Certains internautes préfèrent cacher l'identité de leur appareil derrière une fausse adresse MAC pour protéger leur vie privée. L’une des raisons, c’est que les adresses MAC sont généralement envoyées en clair dans les réseaux publics LAN ou WLAN. Chaque personne connectée sur le réseau peut ainsi tracer tous les appareils connectés, lire les adresses matérielles correspondantes, et les utiliser pour des activités illégales. Les pirates informatiques utilisent cette possibilité pour surfer anonymement. En général, on imite l'adresse MAC d'un autre périphérique réseau afin de tirer parti de ses autorisations, et de transférer la responsabilité des activités illégales à d'autres utilisateurs.

Le vol d'identité

Pour protéger les systèmes informatiques contre les menaces internes et externes, les administrateurs mettent parfois en œuvre des mécanismes de sécurité qui limitent l'accès au réseau local aux périphériques autorisés. Au niveau du réseau, des éléments de couplage, par exemple commutateurs Ethernet via la sécurité des ports permettent de filtrer le trafic réseau sur la couche OSI 2. Les grands réseaux sont divisés en segments plus petits par des commutateurs. Si une connexion est établie d'un segment à un autre, l'élément de couplage intermédiaire vérifie l'adresse MAC du périphérique émetteur, et la compare à une liste blanche créée par l'administrateur. Si l'adresse est inconnue, le commutateur verrouille le port en question, et empêche la tentative de communication. Les réseaux WLAN peuvent également être limités aux périphériques réseau connus par des filtres MAC. Le MAC spoofing, cependant, permet aux pirates informatiques de contourner les mesures de sécurité de ce type. En fait, les listes blanches MAC ne constituent qu’une faible protection. Pour masquer l'adresse matérielle de votre propre ordinateur derrière celle d'un périphérique réseau autorisé, il vous suffit de configurer manuellement les paramètres réseau du système d'exploitation correspondant. Linux, Mac OS X et Microsoft Windows permettent aux utilisateurs d'établir des connexions LAN avec n'importe quelle adresse MAC. Les adresses matérielles des cartes WLAN, en revanche, ne peuvent pas être manipulées facilement sous Windows.

Conditions de licence

Parfois, les applications logicielles sont limitées à un certain nombre d'appareils. Ceux-ci ne peuvent être exécutés que sur des systèmes dont les adresses MAC sont spécifiées dans le contrat de licence. Si l'un de ces appareils doit être remplacé en raison d'erreurs matérielles, il n’est en général plus possible d’utiliser le logiciel avec le nouvel appareil. Certains utilisateurs contournent cette restriction en réécrivant la nouvelle adresse matérielle du côté logiciel, de sorte qu'elle corresponde à celle du contrat de licence. Toutefois, cette technique n'est pas recommandée.

Du point de vue du fournisseur, il est possible de considérer ce type de MAC spoofing comme une obtention frauduleuse d’une prestation et d’intenter une action en justice. Il est recommandé aux titulaires de licence de plutôt communiquer avec le fournisseur, et lui demander s'il est possible de remplacer le matériel. Si le MAC spoofing est utilisé pour accéder à des applications logicielles payantes ou à des services en ligne via l'imitation d'un terminal autorisé, il s'agit dans tous les cas d'une violation de la loi.

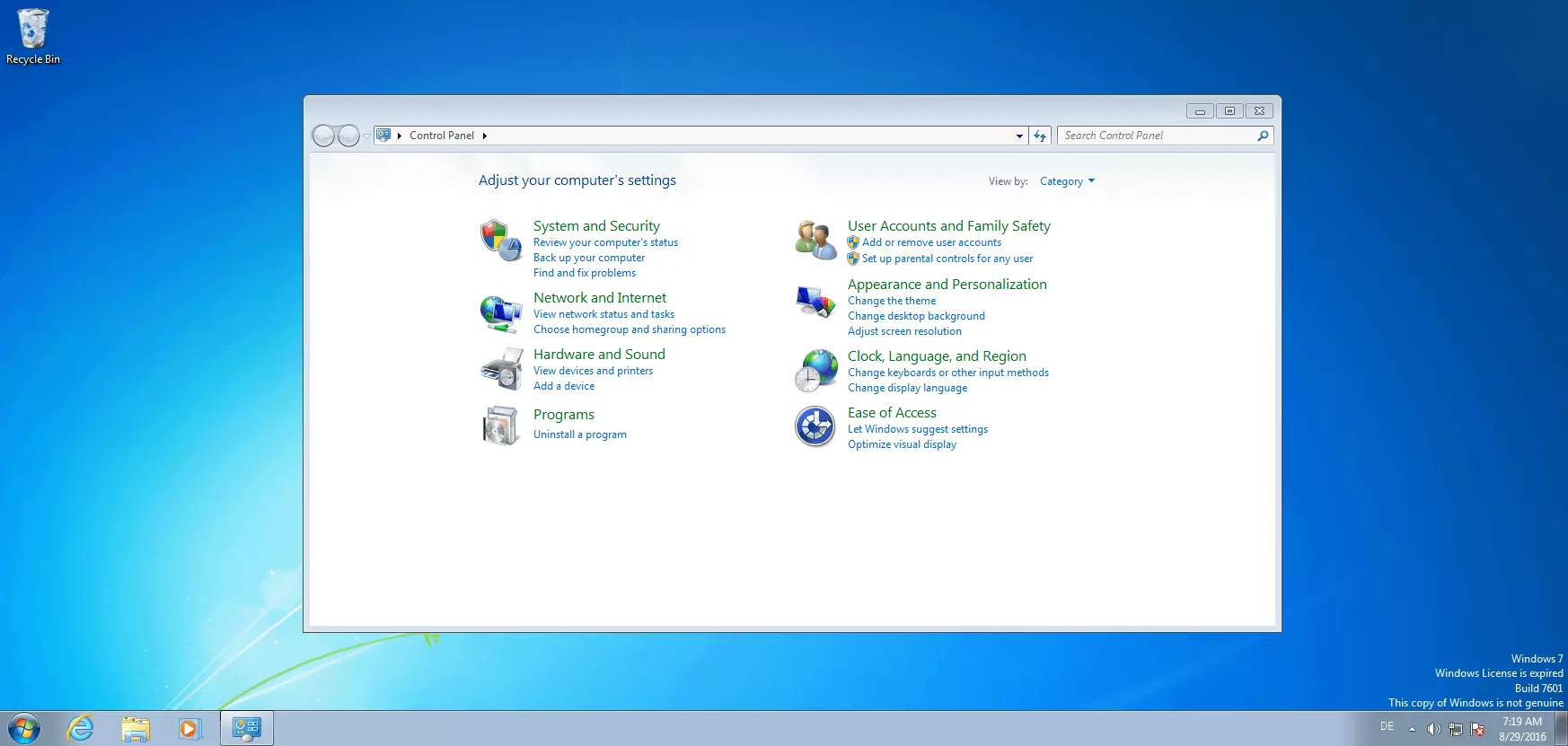

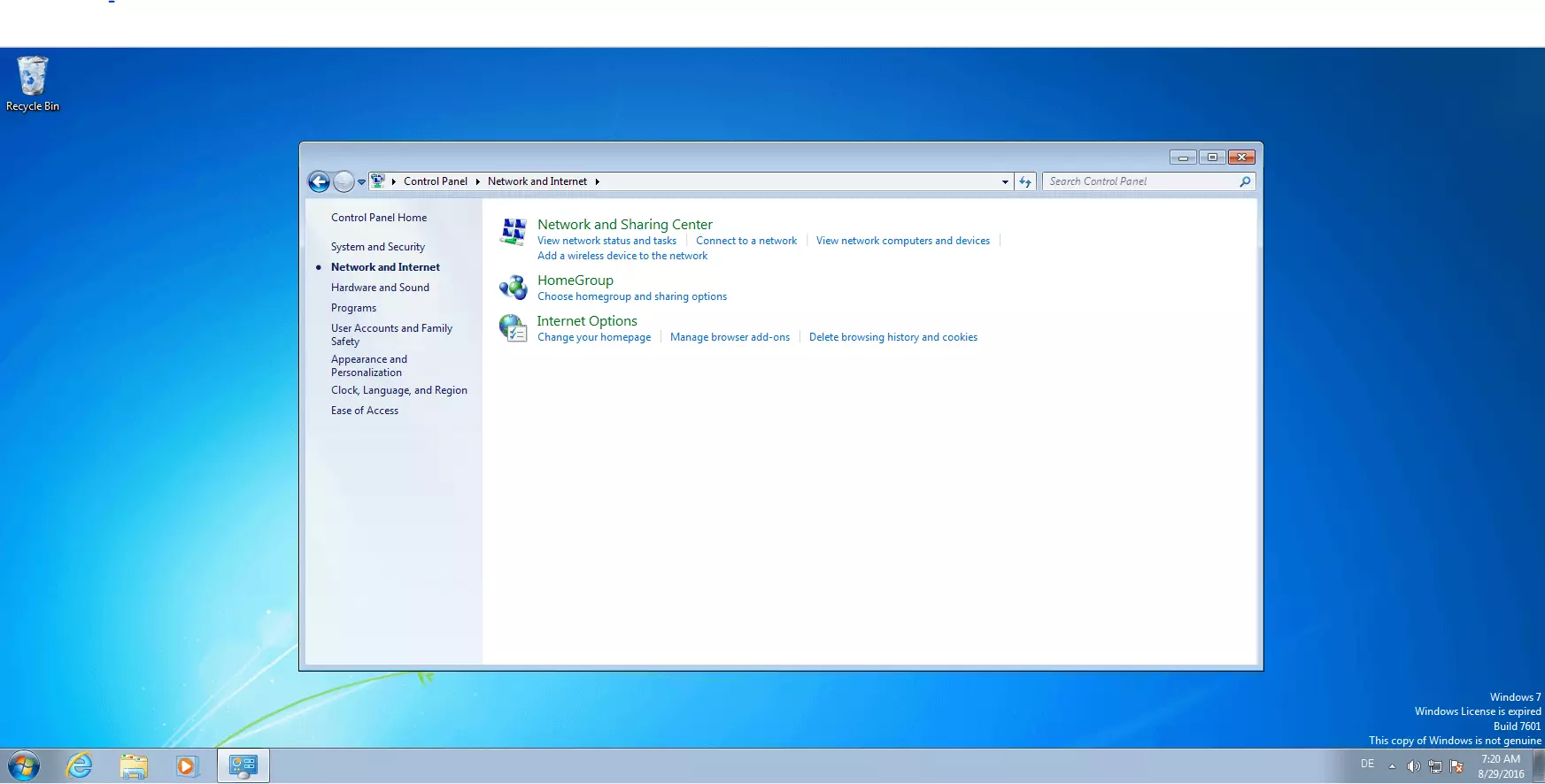

Comment fonctionne le MAC spoofing sous Windows ?

Pour masquer une adresse MAC, il suffit de se rendre dans les paramètres réseau via le panneau de configuration Windows, et de définir un nouveau numéro d'identification côté logiciel. Le système d'exploitation envoie ensuite des paquets de données au réseau local avec l'adresse MAC définie par l'utilisateur. Les instructions suivantes illustrent pas à pas comment procéder à un MAC spoofing sous Windows 7. La configuration sous d'autres versions de Windows suit le même schéma, mais peut différer sur certains détails.

Obtenir l'adresse MAC en cours de validité

Avant d'adapter l'adresse MAC de votre carte réseau côté logiciel, vous devez d’abord connaître l'adresse attribuée par le fabricant et la garder à portée de main. Pour ce faire, il faut procéder de la manière suivante :

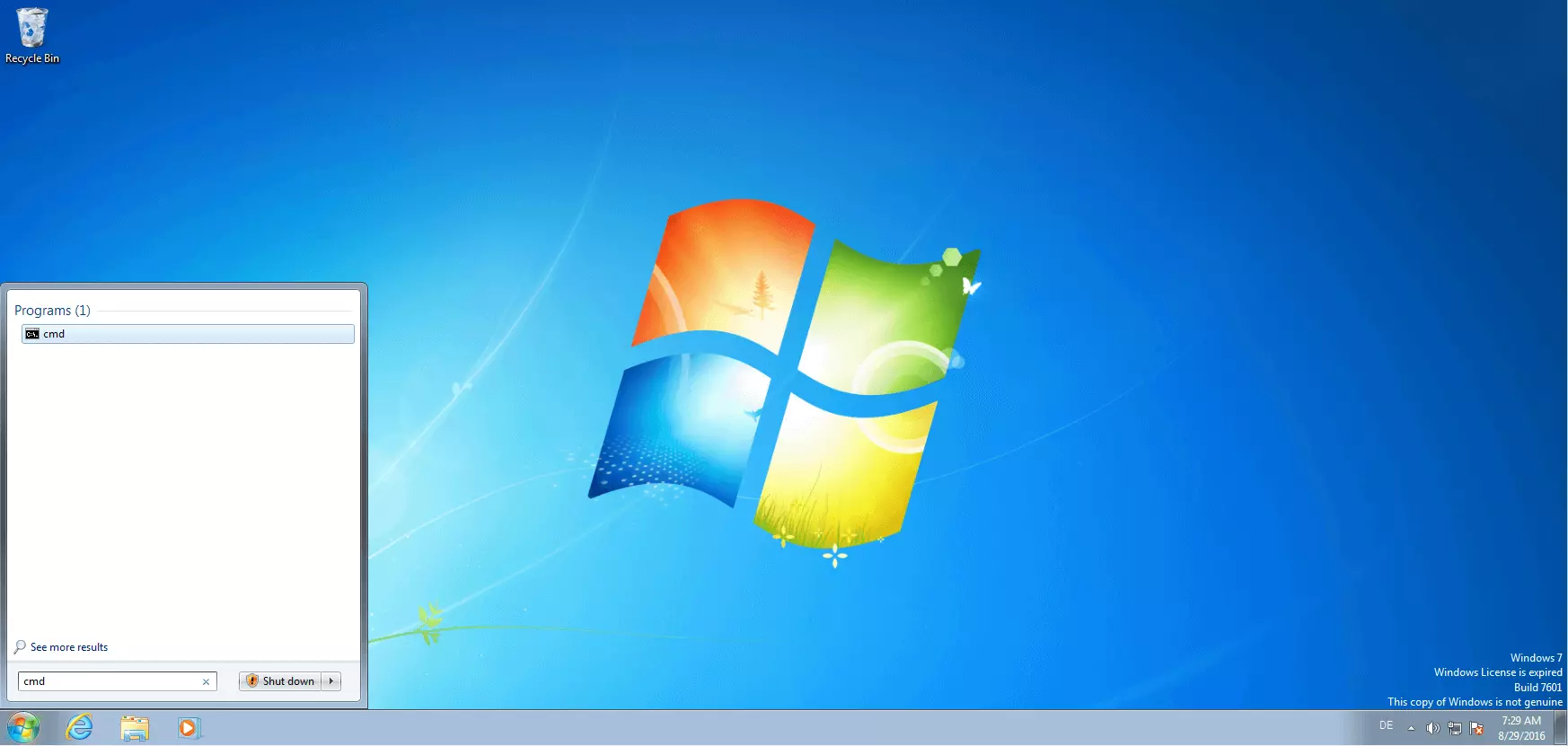

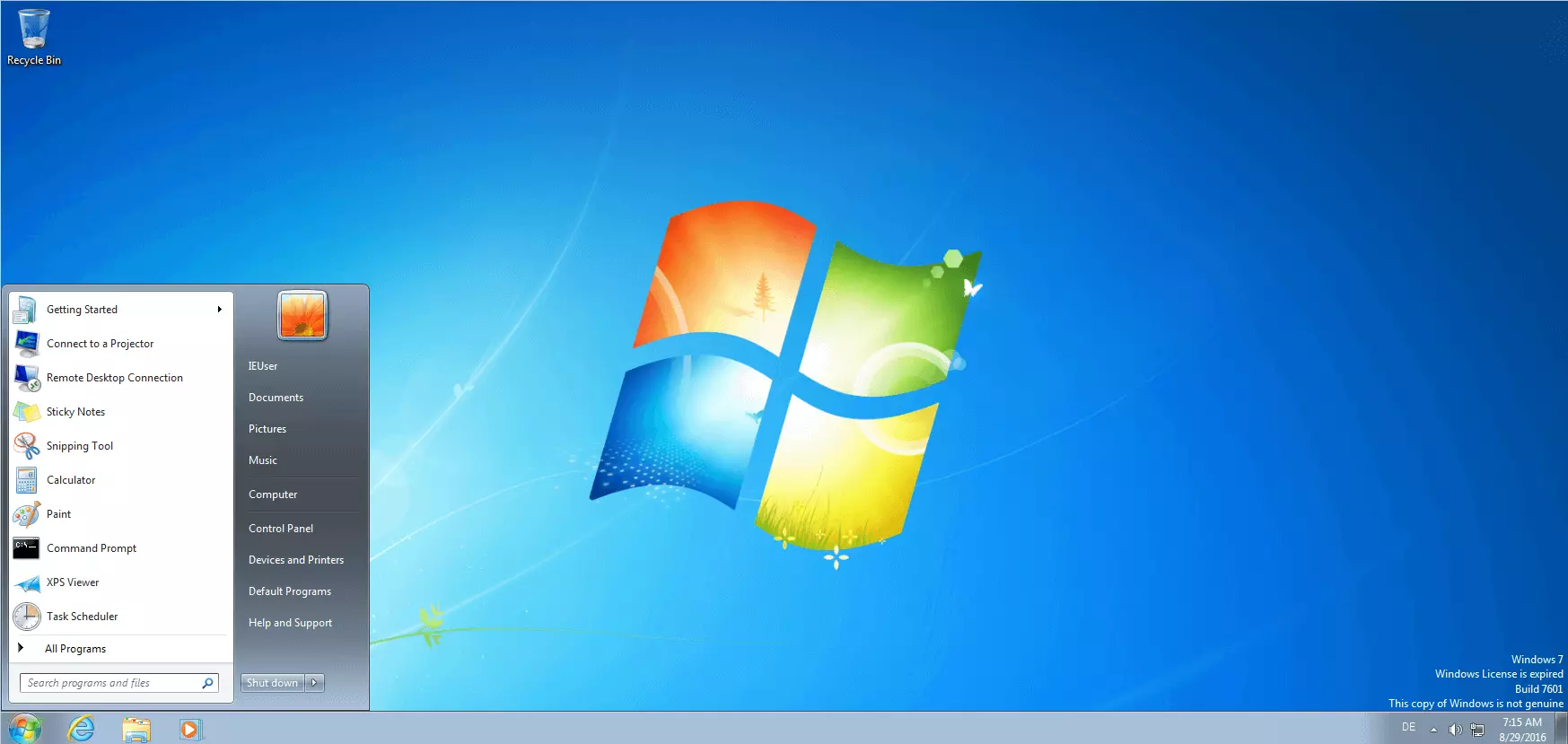

Ouvrez le menu Windows en cliquant sur le bouton Démarrer et entrez les lettres cmd dans la barre de recherche Windows. Le système d'exploitation propose alors dans les résultats la console Windows cmd.exe.

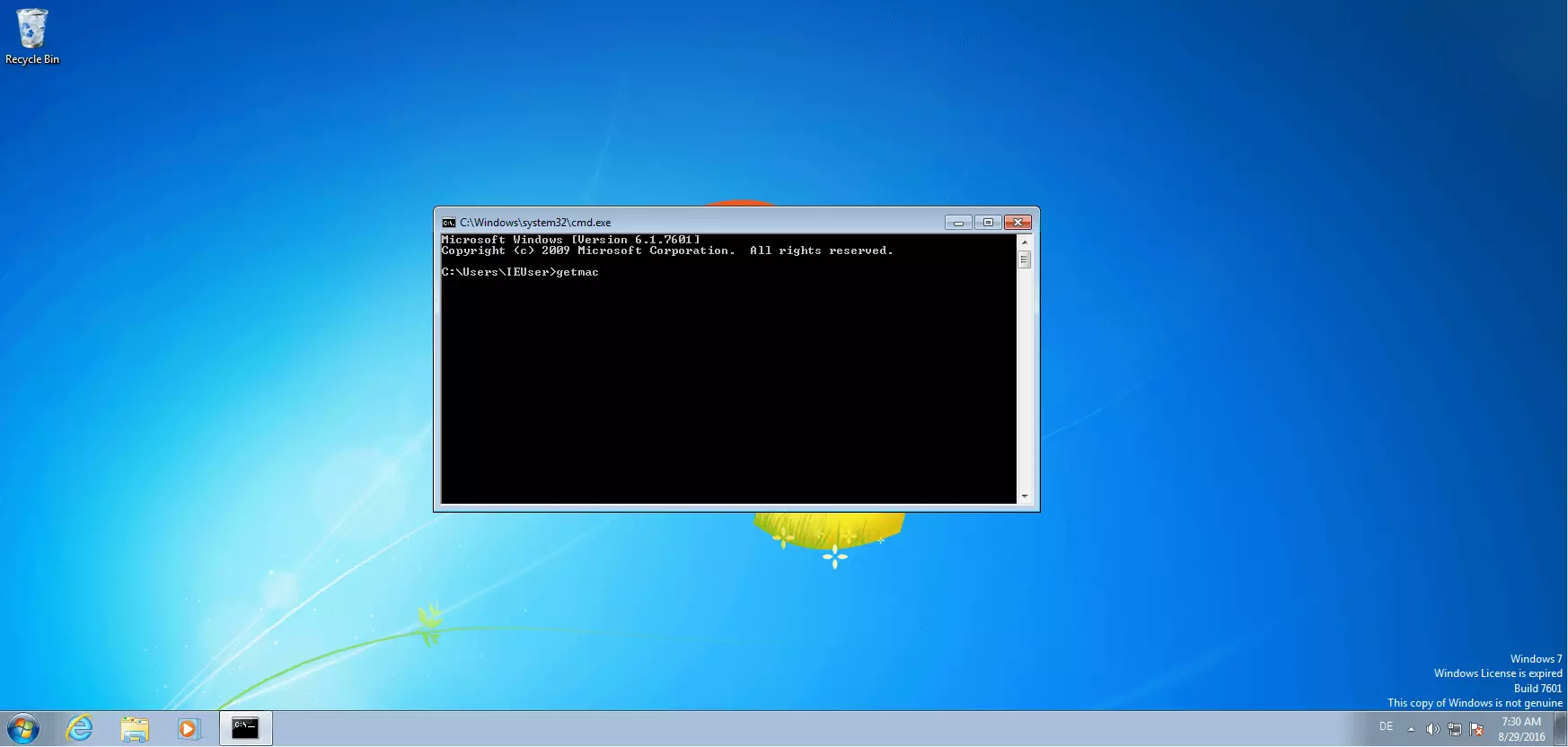

Ouvrez le programme grâce à un double clic ou en cliquant sur Entrée. Ceci permet d’ouvrir une fenêtre à fond noir, la centrale de commandes Windows.

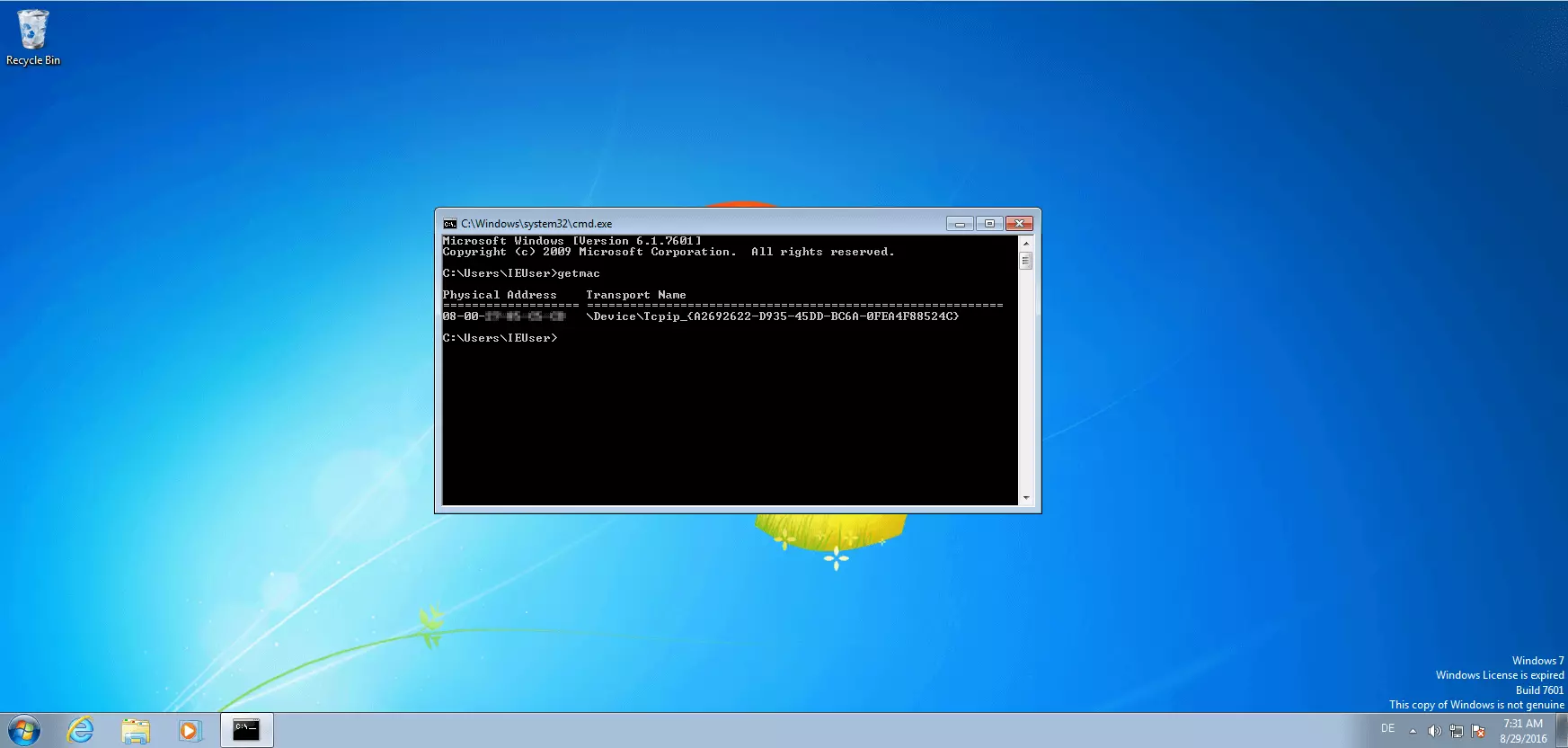

Les instructions sont saisies dans la console Windows sous forme de commandes à partir du clavier. Pour obtenir l'adresse MAC de votre carte réseau depuis la console, tapez la commande getmac dans la ligne soulignée d’un trait clignotant, puis confirmez avec la touche Entrée.

La ligne de caractères qui s'affiche dans la fenêtre de la console sous l’adresse « physique » correspond à l'adresse MAC attribuée par le fabricant. Elle est nécessaire pour réinitialiser la configuration des réglages par défaut.

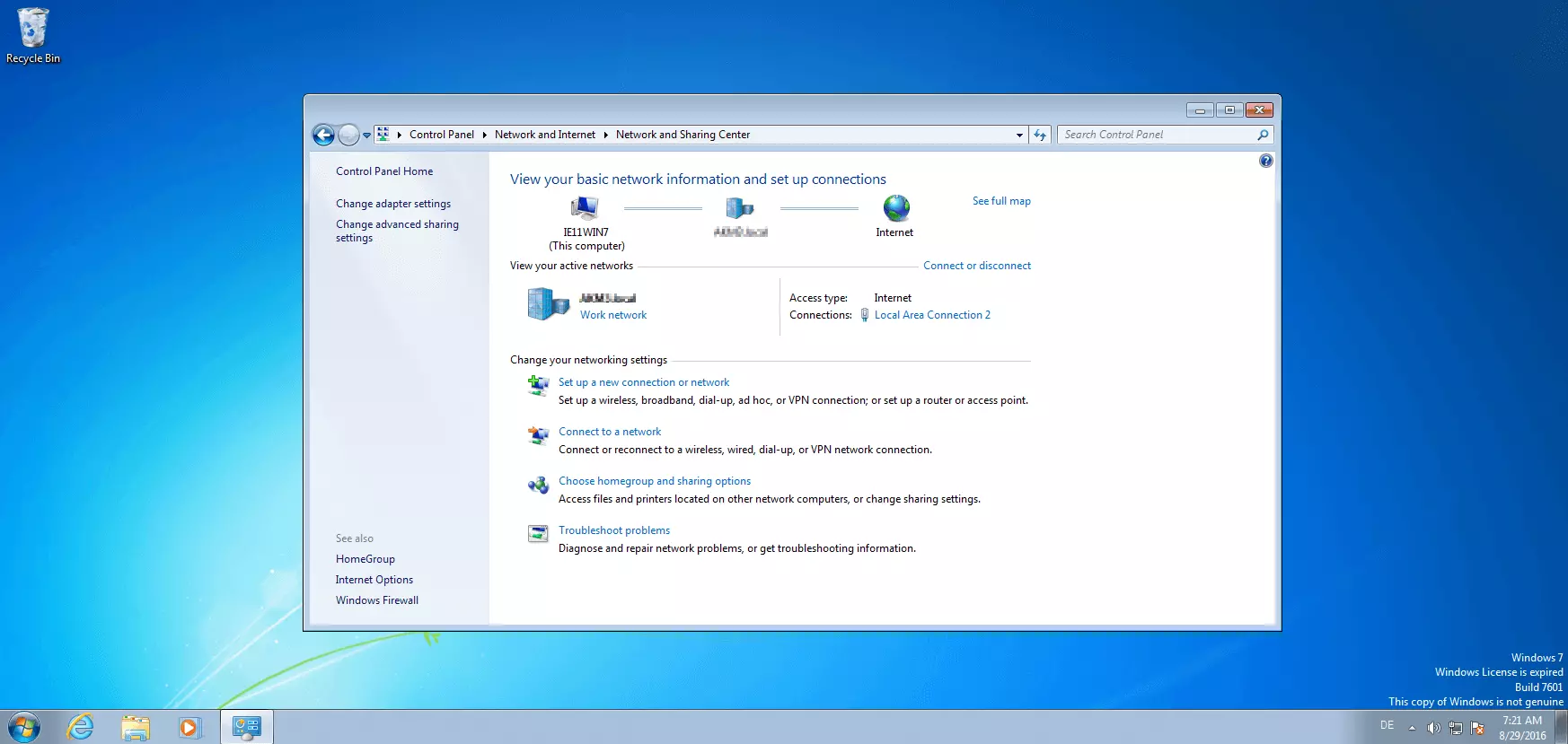

Modifier une adresse MAC dans les paramètres réseau

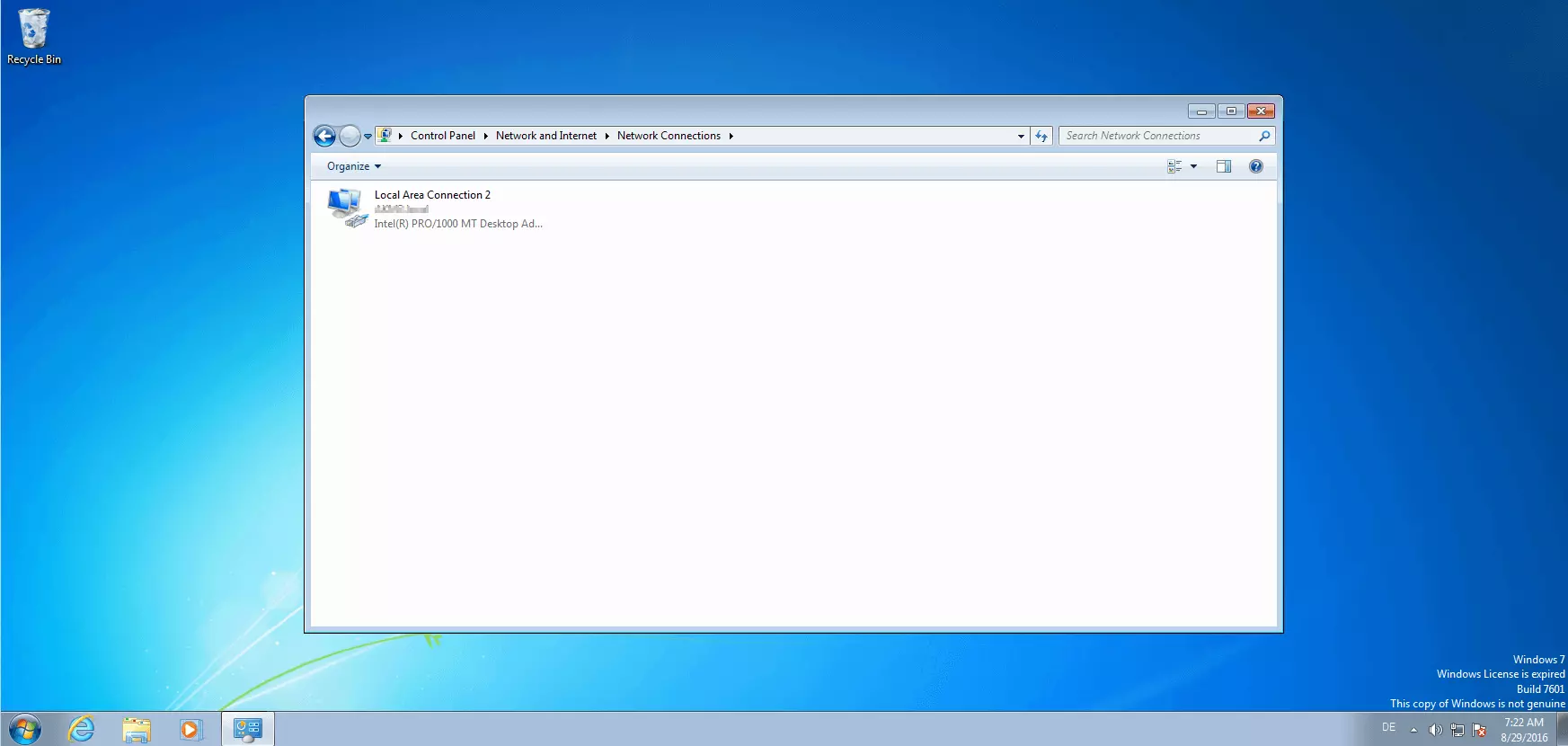

La fenêtre affiche ensuite une vue d'ensemble de toutes les connexions réseau auxquelles votre ordinateur est connecté. Cliquez sur "Modifier les paramètres de l'adaptateur" dans la barre latérale gauche pour effectuer les réglages sur la carte réseau.

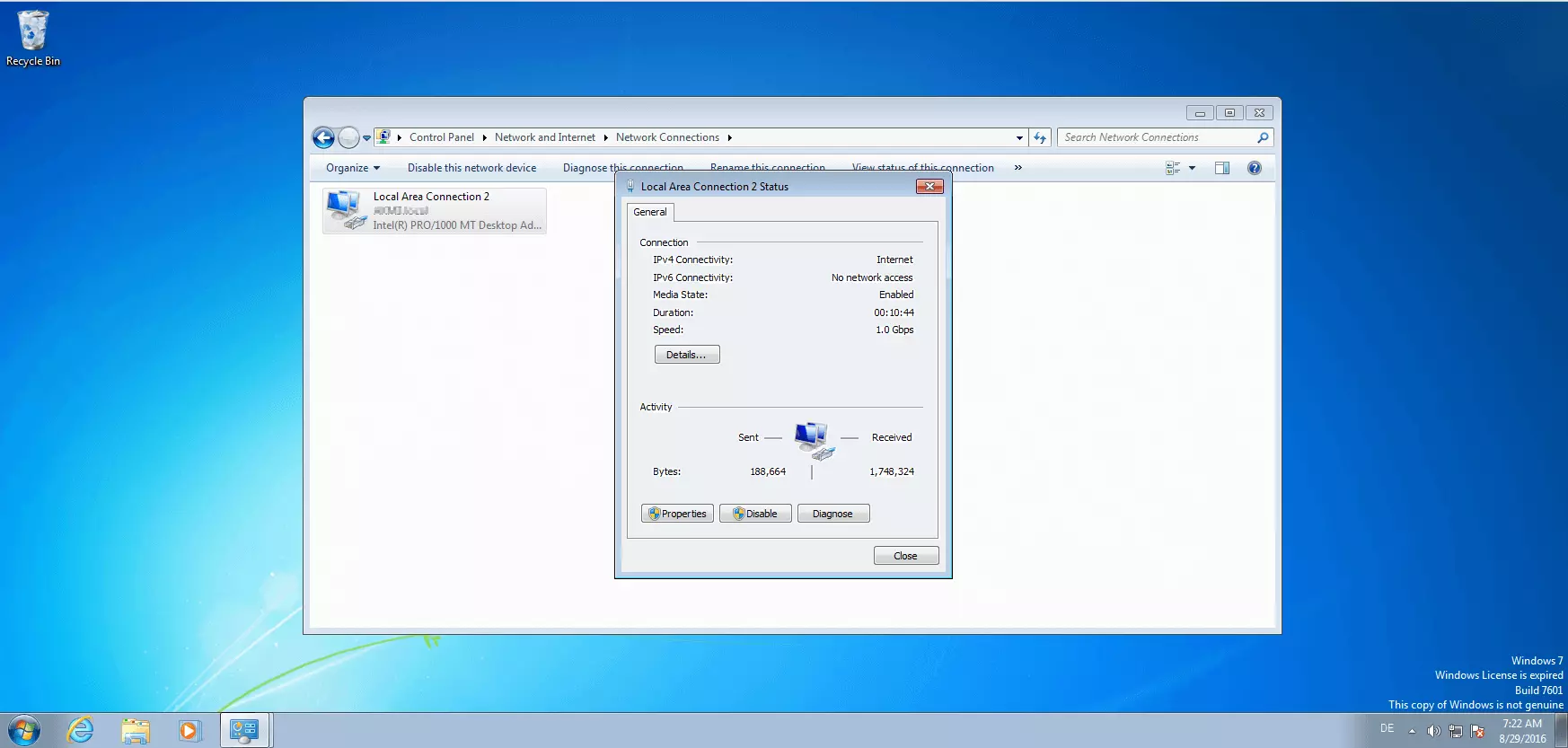

Là, il s’agit d’abord de sélectionner la carte réseau à configurer. Dans l'exemple du système ci-dessous, la connexion LAN "Connexion au réseau local 2" est établie grâce à la carte réseau Intel (R) PRO/1000 MT Desktop Adapter. Un double clic sur la connexion permet d’ouvrir une fenêtre contenant les informations d'état.

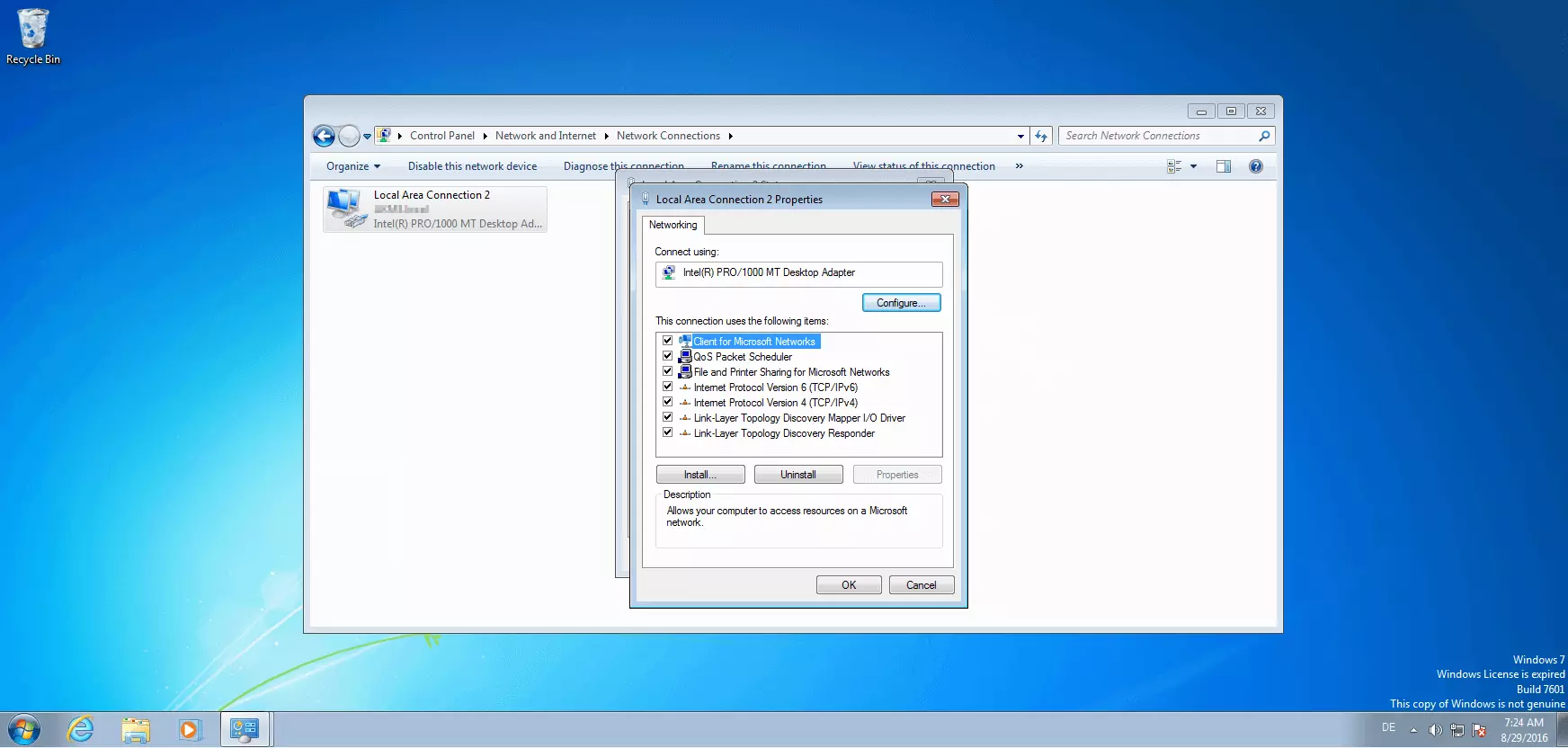

S’il est nécessaire de disposer des droits d'accès, une autre fenêtre s'ouvre, dans laquelle sont répertoriés la carte réseau correspondante ainsi que les clients, protocoles et pilotes de la connexion. Cliquez ensuite sur Configurer pour ouvrir le menu des paramètres de la carte réseau.

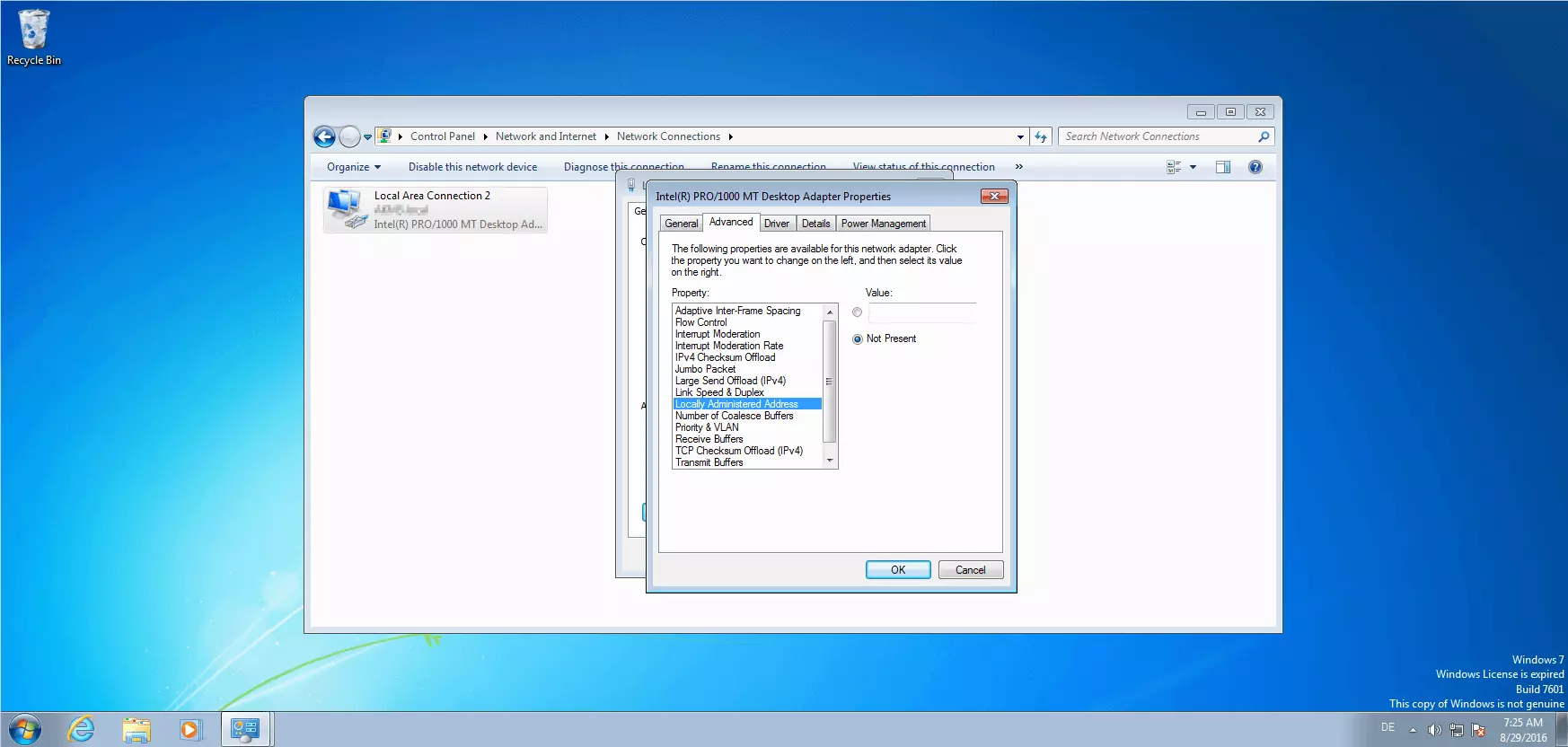

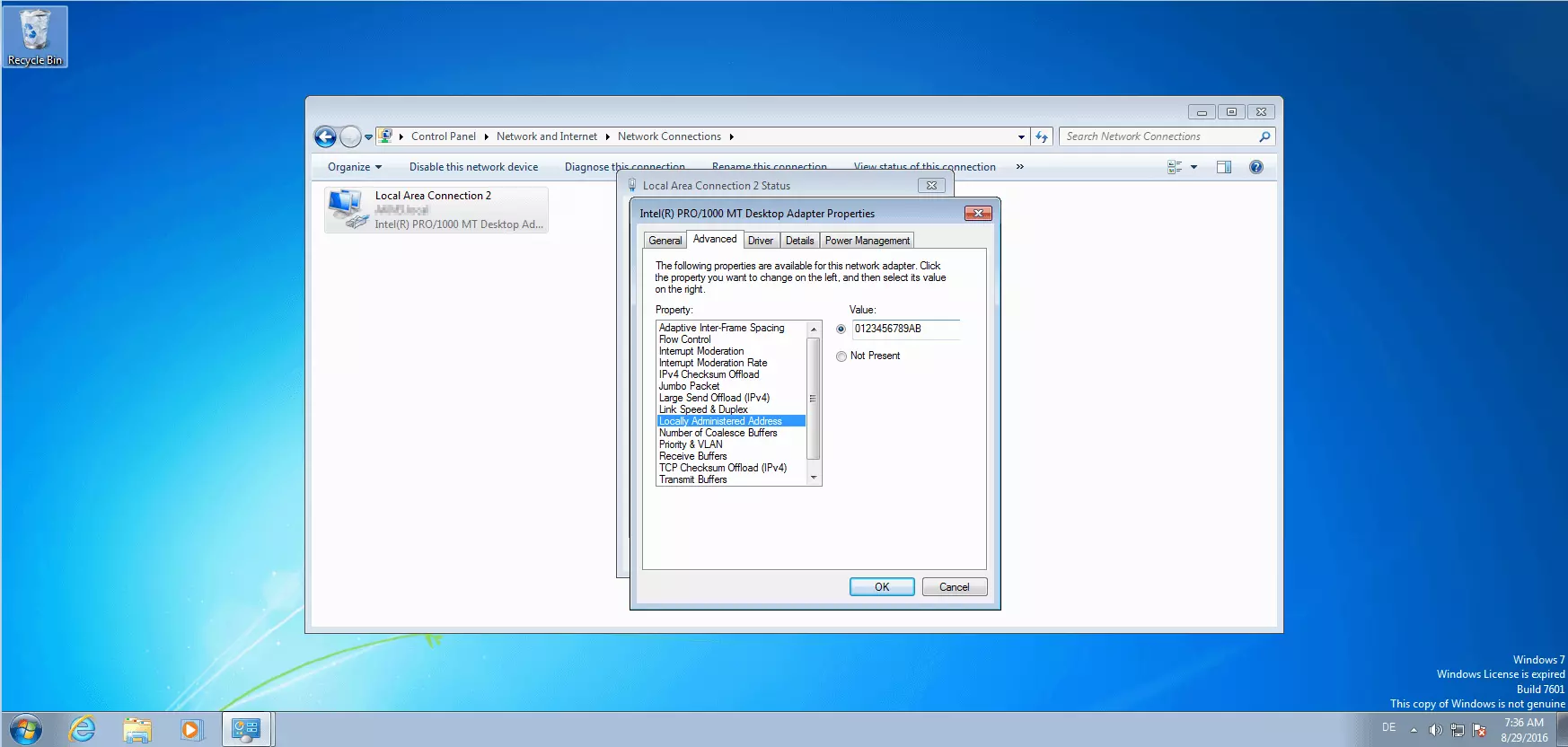

L'adresse administrée localement (Locally Administered Address ou LAA) est une adresse MAC assignée par logiciel ; elle est reliée à une carte réseau, et remplace l'adresse assignée par le fabricant, également connue sous le nom d'Universally Administered Address ou UAA.

Pour définir une LAA, il suffit de sélectionner "Non disponible" par défaut et de taper une série de 12 chiffres dans le champ "Valeur".

Dès que vous confirmez vos paramètres en cliquant sur OK, votre carte réseau déconnecte le LAN et en configure un nouveau à l'aide de la LAA personnalisée.

Modifier une adresse MAC dans le registre

En plus du recours aux paramètres réseau, les utilisateurs Windows peuvent modifier l'adresse MAC dans le registre du côté logiciel. Cette procédure n'est toutefois conseillée qu’aux utilisateurs expérimentés.

Pour accéder au registre Windows, entrez la commande regedit dans la barre de recherche et lancez l'éditeur de registre. Naviguez ensuite vers l'entrée suivante :

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Class\{4D36E972-E325-11CE-BFC1-08002BE10318}

Vous trouverez ici des sous-dossiers numérotés (0000,0001,0002 etc.) ; il s’agit de trouver celui dont l'entrée DriverDesc contient le nom de votre carte réseau. Si une entrée NetworkAddress est située dans ce dossier, faites un clic droit dessus et sélectionnez "Modifier" dans le menu contextuel. Ensuite, entrez l'adresse MAC de votre choix.

S'il n’y a pas encore d'entrée correspondante, il faut la créer vous-même grâce à un clic droit, "Nouveau" puis "Chaîne".

Les logiciels de MAC spoofing

Au lieu de modifier manuellement l'adresse MAC via les paramètres réseau ou le registre Windows, les utilisateurs peuvent utiliser des solutions logicielles spécifiques et gratuites, telles que Technitium MAC Address Changer, ou Windows 7 MAC Address Changer.

- Technitium MAC Address Changer permet aux utilisateurs de gérer très facilement les cartes réseau à travers une interface utilisateur claire. Ce freeware, en plus d’offrir une vue d'ensemble de toutes les connexions et des adresses MAC actuelles du matériel utilisé, comporte une fonctionnalité permettant de les modifier directement. L'identification d'origine et l'adresse MAC modifiée sont sauvegardées dans l'outil. Un générateur intégré produit des propositions aléatoires à la demande. Technitium MAC Address Changer est disponible pour Windows 7, 8 et 10, et fonctionne sur les versions 32 bits et 64 bits. Dès que l'utilisateur effectue des réglages dans l'interface, le programme entre les valeurs correspondantes dans le registre Windows. Il n’est plus nécessaire d’intervenir manuellement, de sorte qu’il n’y a plus de risque de compromettre la stabilité du système par des entrées incorrectes dans la base de données. L’ensemble des réglages peut être restauré à tout moment grâce au bouton " Restore Original".

- Win7 MAC Address Changer fonctionne également sous Windows Vista et Windows 8. Ce logiciel gratuit offre une gamme de fonctionnalités similaires à celle du Technitium MAC Address Changer. Le MAC spoofing se fait en quatre étapes : sélection de la carte réseau, choix du système d'exploitation, sélection de l'adresse MAC souhaitée, confirmation des paramètres grâce au bouton « modifier ». Win7 MAC Address Changer facilite également la tâche des utilisateurs grâce au bouton Randomize. Enfin, l’option "Réinitialiser par défaut" permet de restaurer les paramètres par défaut.

De même que pour le MAC spoofing manuel, l'adresse physique n'est pas modifiée lorsque l’on utilise les programmes présentés. Le système d'exploitation fait simplement croire que l'adresse définie par l'utilisateur et administrée localement correspond à l'adresse universellement administrée.