VPN : échange de données sécurisé via des réseaux publics

L’interconnexion mondiale croissante offre la possibilité de concevoir des processus commerciaux plus efficaces, mais comporte aussi des risques. De plus en plus d’entreprises utilisent Internet comme média portatif, permettant le travail depuis la maison ou depuis un mobile, de relier des commerces, des clients ou partenaires entre eux sur leur propre infrastructure informatique. Pour cela, différentes technologies entrent en jeu pour protéger la transmission de données sensibles d’accès non autorisés. Une solution courante est l’utilisation d’un VPN.

Qu’est-ce qu’un VPN ?

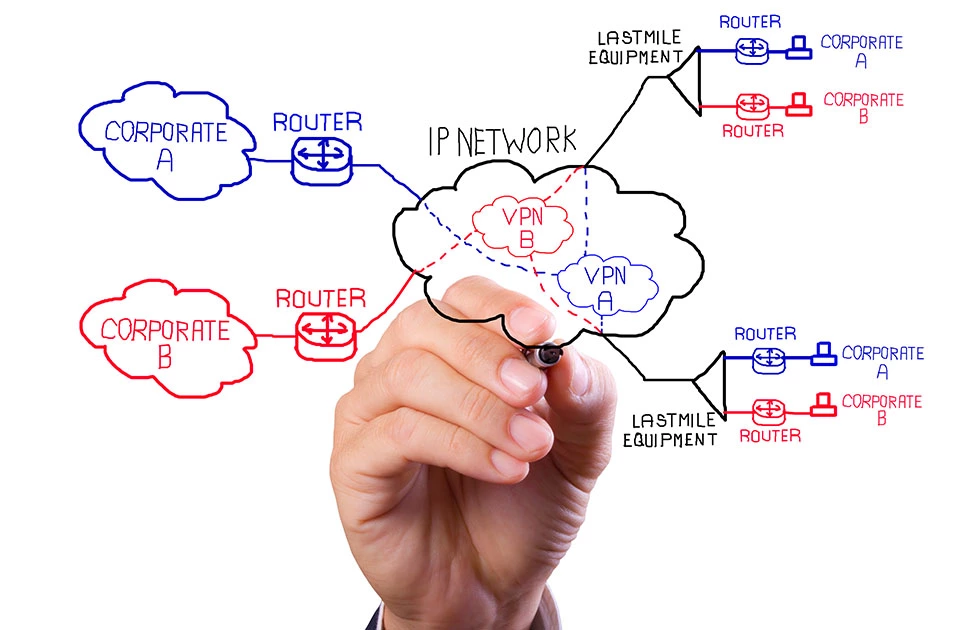

Un Virtual Privat Network (VPN ou réseau virtuel privé en français) est un réseau de communication virtuel, exploité sur la base d’un réseau physique mais logiquement séparé de ce dernier. Pour garantir la confidentialité des données lors de leur transmission sur une ligne publique, on utilise un Virtual Private Network pour sécuriser les processus d’identification et de cryptage. On parle dans ce contexte de Tunneling (tunnel en français), étant donné que les données transmises sur un VPN ne sont pas visibles par d’autres acteurs du réseau public sous-jacent. Un VPN permet par conséquent un transport sécurisé de données sensibles sur une connexion qui n’est pas digne de confiance, ainsi qu’une alternative gratuite aux lignes privées.

Scénarii d’utilisation d’un Virtual Private Network

Si un VPN doit être utilisé, trois types de configuration se présentent : le maillage de deux entreprises ou plus sur un réseau public (Site-to-Site-VPN), l’accès à un réseau d’entreprise depuis le domicile ou en déplacement (End-to-Site-VPN) et l‘accès à distance d’un ordinateur à un autre (End-to-End-VPN).

Site-to-Site-VPN

Un Site-to-Site-VPN est utilisé lorsque plusieurs réseaux locaux doivent être reliés à un réseau de communication sur un moyen de transport public. Un tel scénario est par exemple imaginable pour relier différents sites d’une entreprise (succursales et autres implantations). Ce maillage de sites d’entreprises peut alternativement se présenter sous la forme d’un Corporate Network (CN), sur la base d’une connexion privée. Dans ce cas il convient de louer l’infrastructure informatique correspondante. Une connexion VPN utilise quant à elle un réseau public, n’entraînant que les frais de la connexion Internet. La mise en place d’un Site-to-Site-VPN présuppose d’avoir un routeur VPN dans chaque emplacement de site, de manière à créer un tunnel VPN entre ces réseaux locaux. D’autres dénominations pour le Site-to-Site-VPN sont LAN-to-LAN-VPN ou Branch-Office-VPN.

End-to-Site-VPN

Les entreprises recourent à l’End-to-Site-VPN lorsque le réseau d’entreprise devrait également être accessible aux employés travaillant depuis chez eux ou en déplacement. Le tunnel vers le réseau local est construit par un client VPN sur l’appareil mobile externe de l‘employé. Internet joue ici le rôle de moyen de transport. Ceci permet à des employés d’accéder au réseau d’une société et par conséquent sur les serveurs de fichiers et d’emails ainsi qu’à des logiciels spécifiques dédiés à une branche via un accès Internet quelconque. Un End-to-Site-VPN est aussi parfois appelé Remote-Access-VPN.

End-to-End-VPN

Si l’accès à distance ne s’effectue pas sur un réseau local, mais plutôt seulement depuis un ordinateur vers un autre, on parle d’End-to-End-VPN. Le scénario d’utilisation classique pour ce type de VPN est Remote Desktop. Il s’agit d’une technique avec laquelle une application est exécutée sur un ordinateur puis est présentée et utilisée sur un autre. Le mode de transport peut être Internet ou encore un réseau local d’entreprise. Dans le contexte organisationnel, on utilise un Remote-Desktop-VPN lorsqu’un employé souhaite accéder à l’ordinateur de son bureau depuis son domicile.

Mise en place technique d’un Virtual Private Network

Différents protocoles entrent en scène lors de la mise en place de connexions cryptées via VPN. Les solutions courantes misent pour cela sur IPSec, L2TP over IPSec et SSL.

VPN avec IPsec

« Internet Protocol Security » (IPSec) est une suite de protocoles conçue pour le protocole Internet (IP) dans la version 6 (IPv6), permettant une communication sécurisée avec des réseaux IP qui ne sont pas dignes de confiance. La confidentialité, l’authenticité et l’intégrité de la circulation des données sont assurées par un cryptage et par des mécanismes d’authentification. IPSec a été développé pour IPv6 mais aussi pour IPv4 par la suite.

L2TP sur IPSec

Un VPN réalisé par le biais de L2TP sur IPSec recourt au « Layer 2 Tunneling Protocol » (L2TP). L2TP ne comporte pas de cryptage en lui-même. Ce protocole est pour cette raison généralement combiné avec IPSec. Tandis qu’IPSec ne peut effectuer de pont qu’avec des ensembles IP, L2TP est compatible avec une multitude de paquets de protocoles. La combinaison de L2TP avec IPSec relie par conséquent les forces de ces deux standards. Le résultat est un protocole tunnel flexible et présentant une haute sécurité.

SSL-VPN

SSL a originairement été développé pour l’environnement http, mais son utilisation a été spécifiée indépendamment. Le protocole de cryptage est aussi utilisé pour la sécurisation de connexions VPN. Un logiciel très apprécié pour la mise en place d’un Virtual Private Network via une connexion SSL est OpenVPN.