Single Sign-On – une connexion unique pour tout !

De nos jours, une grande partie des entreprises françaises sont actives sur les réseaux sociaux, beaucoup utilisent les avantages des services Cloud, mais aussi de leurs appareils mobiles, tels que les smartphones et les tablettes. Une quantité incroyable de mots de passe à se remémorer vient ainsi s’ajouter à ceux qui occupent déjà notre esprit pour nos comptes de messagerie privés et de réseaux sociaux.

Rien d’étonnant, donc, à ce que le commun des internautes souffre d’une « fatigue des mots de passe chronique » (password fatigue) – un syndrome qui pousse l’utilisateur à recourir à des suites de chiffres simples comme « 12345 » ou à noter ces principaux mots de passe sur des post-its collés sur son écran d’ordinateur. Ceci entraîne à long terme non seulement un manque de productivité, mais aussi un défaut de sécurité des données. La solution ? Le Single Sign-On (SSO) ou authentification unique. Mais que signifie exactement ce terme et quelle sécurité offre cette procédure d’authentification populaire ?

Qu’est-ce que le SSO (Single Sign-On) ?

Dans le domaine informatique, le Single Sign-On, également traduit par « authentification unique », désigne une procédure d’authentification, qui suit toujours le même déroulement :

- Un utilisateur se connecte une seule fois à son poste de travail.

- Il a ainsi accès à tous les ordinateurs et services (y compris le Cloud), pour lesquels il dispose d’une autorisation localement tant qu’il reste sur le même poste de travail.

- Tous les droits d’accès sont annulés dès que l’utilisateur se déconnecte de ce poste. Cette déconnexion peut se produire après un délai défini au préalable ou lorsque l’utilisateur exécute manuellement un single sign-out ou single sign-off.

Le SSO est ainsi une procédure d’accès à de multiples applications associées les unes aux autres, mais indépendantes, qui permet à l’utilisateur de se connecter une seule fois au lieu de saisir ses données d’accès individuellement à chaque connexion à un logiciel. Du fait de leur convivialité, les procédures Single Sign-On sont aussi bien utilisées dans un cadre privé (applications Web et Cloud privés) que professionnel (applications utilisées dans une entreprise et portail sur l’Intranet).

Comment fonctionne le Single Sign-On ?

Lorsqu’un internaute souhaite se connecter à plusieurs services et applications pendant une session, il doit en général saisir ses données d’accès séparément pour chaque service et application. Toutefois, s’il s’est inscrit à un service Single Sign-On, cette tâche est réalisée par un logiciel en amont qui dispose de toutes les données d’accès de l’utilisateur et l’authentifie automatiquement sur tous les autres services sans qu’il ait besoin d’intervenir. Pour ce faire, il utilise une identité unique globale de l’utilisateur (similaire à une identité VIP), qui est connue de toutes les applications concernées et considérée comme fiable du fait de la réputation du service SSO.

Différents systèmes d’authentification et d’autorisation sont utilisés pour permettre un fonctionnement fluide de la procédure Single Sign-On :

OpenID

OpenID est un standard d’authentification ouvert utilisé pour plus d’un milliard de comptes, notamment pour Google, WordPress et PayPal. La dernière version du système est intitulée OpenID Connect (OIDC) et se présente comme une combinaison de OpenID et OAuth2. Lorsqu’OpenID est utilisé dans le cadre d’une procédure Single Sign-On, l’utilisateur a besoin d'un compte OpenID qu’il peut obtenir auprès d’un fournisseur d’identité OpenID (par ex. Google). Ce compte (ou l’URL correspondante) permet à l’utilisateur de se connecter sur tous les sites Internet supportant OpenID. Le fournisseur d’identité transmet dans ce cadre un « jeton » servant de preuve de l’identité de l’utilisateur auprès du site Internet en question.

On peut se représenter figurativement l’utilisation de SSO via OpenID comme un voyage au cours duquel on traverse une frontière : le voyageur (utilisateur) utilise à cet effet un passeport émis par un gouvernement (fournisseur d’identité) en qui le pays de destination (site Internet) a toute confiance. Ce passeport permet de vérifier l’identité du voyageur. Le bouton « Se connecter avec Facebook », présent sur de nombreux sites Internet, en est un bon exemple.

OAuth2

Contrairement à OpenID, OAuth2 est plutôt un standard d’autorisation qu’un standard d’authentification. La principale différence est que, plutôt que de s’authentifier sur un site Internet, l’utilisateur délègue cette tâche à un client qui se connecte au site Internet à l’aide d’un jeton du fournisseur d’identité. L’avantage est que l’utilisateur n’a pas à transmettre ses données au site Internet concerné.

La métaphore qui conviendrait davantage ici est celle du « gardiennage de maison » : en tant que propriétaire d’une maison (utilisateur), si l’on transmet ses clés à un ami (Client), ce dernier est autorisé à pénétrer dans la maison (site Internet). OAuth2 est par exemple utilisé pour importer des amis d’un compte Facebook dans un autre service, sans que les informations Facebook soient transmises à ces services.

La différence de signification entre les termes informatiques « authentification » et « autorisation » étant faible, ils sont souvent confondus ou utilisés à tort comme synonymes. L’authentification a lieu lorsqu’un service identifie un utilisateur à l’aide de ses données d’accès. Dans le cas d’une autorisation, l’utilisateur accorde à un service l’autorisation d’utiliser certaines données et fonctionnalités de son profil.

SAML

SAML est le plus ancien des trois systèmes mentionnés et sert de standard ouvert aussi bien pour l’authentification que pour l’autorisation dans une procédure SSO. Ici aussi, une distinction est opérée entre trois parties : l’utilisateur (nommé : principal), le site Internet (nommé : service provider) et le fournisseur d’identité qui procède à la vérification. Le déroulement est très proche de celui observé pour OpenID. La métaphore du voyage est donc également applicable ici.

Dans le cas de SAML, le site Internet émet toutefois, dans tous les cas, une demande d’identification active envoyée au fournisseur d’identité sous la forme d’un message XML et mentionnant les informations nécessaires. Le fournisseur d’identité y répond avec une assertion contenant les informations d’authentification et d’autorisation demandées ainsi que les attributs spécifiques, tels que l’adresse e-mail et le numéro de téléphone de l’utilisateur. SAML peut donc également être comparé à l’émission de documents administratifs personnels sur demande du pays de destination.

Approches de solution pour Single Sign-On

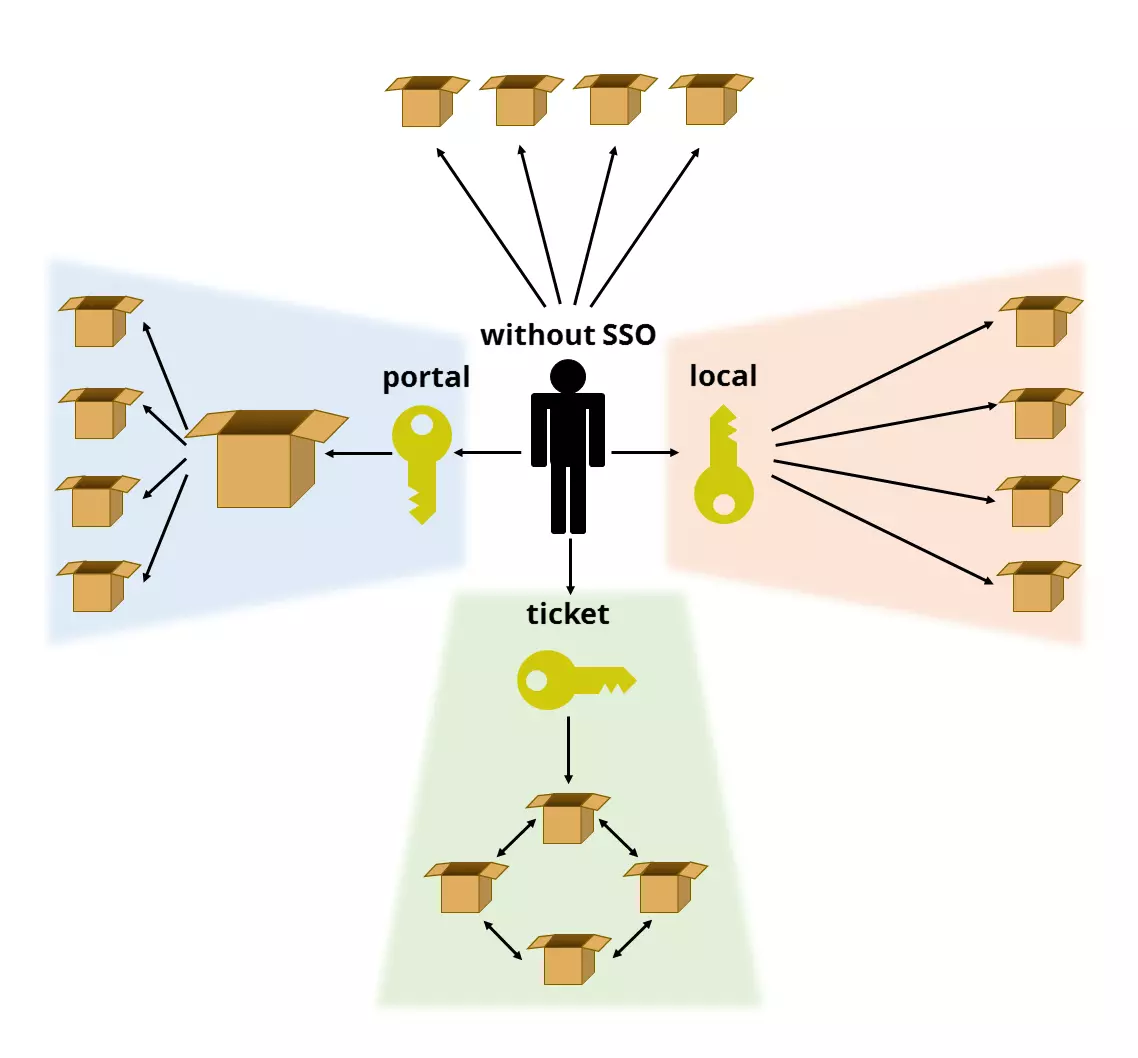

Dans la pratique informatique, on distingue principalement trois approches de solutions pour la réalisation des procédures SSO :

Solution sous forme de portail

Comme son nom l’indique, dans le cadre de cette solution SSO, l’utilisateur se connecte sur un portail, c’est-à-dire un système intégrant les applications, les processus et les services. Une fois l’authentification réussie, le portail fournit à l’utilisateur un marqueur d’identification global (par exemple un cookie) lui donnant accès à toutes les fonctionnalités intégrées dans le portail. Le compte Google en est un bon exemple : une inscription et une connexion uniques permettent un accès immédiat à d’autres services du groupe informatique comme le Google Play Store ou Google Mail.

Système de ticketing

Le nom de cette solution SSO est une fois encore évocateur : elle met l’accent sur un réseau de services connus. Lorsque l’utilisateur se connecte à l’un de ces services, un ticket virtuel lui est attribué pour l’identification vis-à-vis de tous les autres participants à ce « cercle de confiance ». Le service d’authentification Kerberos ainsi que le Liberty Alliance Project en sont des exemples.

Solution locale

Dans le cas d’une solution Single Sign-On locale, un client SSO est en général installé sur le poste de travail utilisé régulièrement. Il est configuré de façon à ce que les données d’accès pour l’ensemble des applications et services nécessaires soient obtenues à partir d’un fichier local chiffré placé sur le disque dur, d’un serveur du réseau local ou d’une base de données et soient automatiquement saisies dans la fenêtre de connexion ouverte. Les services de mots de passe des navigateurs comme Safari ou Chrome sont par exemple des clients SSO de ce type. L’utilisation d’un « jeton » physique comme support des informations d’accès est également considérée comme une méthode particulièrement sûre. Une clé USB ou une carte à puce peuvent être utilisées à cet effet.

Quels sont les avantages et les inconvénients du Single Sign-On ?

Le SSO permet d’accéder à plusieurs services et applications sans avoir à se connecter à chaque fois.

Avantages du SSO

Le principal avantage pour les utilisateurs est qu’ils n’ont plus à retenir une douzaine de mots de passe. Le SSO nous décharge également de la responsabilité de gérer les mots de passe, ce qui explique pourquoi les procédures Single Sign-On sont également utilisées comme alternative aux gestionnaires de mots de passe. Du fait de cette commodité et du gain de temps associé, ces procédures sont rapidement acceptées par l’utilisateur aussi bien dans le cadre privé que professionnel.

Les entreprises introduisant le SSO dans leur activité espèrent avant tout une plus grande productivité de leurs collaborateurs et une baisse des demandes d’assistance pour perte de mot de passe. Les systèmes informatiques sont ainsi moins surchargés et moins coûteux. Par ailleurs, les spécialistes en informatique ont davantage de facilité à attribuer des comptes aux nouveaux collaborateurs ou à supprimer les accès d’anciens employés.

Les procédures correspondantes permettent de plus de bénéficier d’avantages considérables en matière de sécurité des données au sein de l’entreprise. En effet, lorsque les collaborateurs ont un seul mot de passe à se rappeler, sa complexité peut être nettement supérieure. Il est ainsi possible d’éviter des erreurs typiques dans la sélection d’un mot de passe qui sont souvent la base des attaques de hacking réussies. En outre, comme les données d’accès doivent être saisies dans une seule interface, la fenêtre d’attaque pour les attaques de phishing et de l’homme du milieu s’en trouve nettement réduite. Dans ces circonstances, l’entreprise peut se permettre de concentrer l’intégralité des mesures de sécurité, par exemple les certificats SSL, en un seul et même point.

Inconvénients du SSO

Ces avantages doivent être mis en balance avec un certain effort d’implémentation ainsi qu’avec des faiblesses inhérentes à Single Sign-On : en principe, seuls les services supportés par le système SSO peuvent être utilisés. Si le système SSO n’est pas en mesure de s’acquitter de ses tâches, l’accès aux applications associées échoue également. C’est notamment le cas lorsque des comptes de réseaux sociaux sont bloqués par le réseau de bibliothèques et d’institutions publiques, de certains lieux de travail pour des raisons de production ou de pays exerçant une censure active (par ex. la République populaire de Chine).

La sécurité du Single Sign-On annoncée doit également être prise avec précaution : si un utilisateur quitte son poste de travail, un tiers peut en théorie utiliser l’intervalle jusqu’à un single sign-out automatique pour continuer à utiliser des accès déjà accordés. La situation peut également être problématique si le « mot de passe maître » pour l’interface SSO tombe aux mains de tiers donnant ainsi à l’attaquant un accès immédiat à tous les services associés. Par ailleurs, il a été prouvé que même les meilleures procédures SSO ne sont pas immunisées contre le phishing.

Le RGPD, qui est en vigueur depuis le 25 mai 2018 et définit les exigences en matière de protection des données à caractère personnel à l’échelle de l’Europe, a également donné la migraine à certains systèmes SSO. Dans tous les cas, il est nécessaire d’obtenir une déclaration de consentement explicite de la part de l’utilisateur pour implémenter et mettre en œuvre le Single Sign-On conformément à la législation. Quoi qu’il en soit, la situation juridique était déjà problématique avec la loi « Informatique et libertés ». L’un des plus gros points de litige reste par conséquent la collecte de données massive effectuée par les géants du numérique, comme Google et Facebook, les fuites de données pouvant devenir de véritables catastrophes pour la vie privée et les données internes des entreprises.

Au vu de ces risques évidents, il est nécessaire d’accorder une attention particulière à la sécurité des données côté serveur. Idéalement, les procédures Single Sign-On sûres devraient être renforcées avec des moyens efficaces d’authentification à double facteur dont font notamment partie les cartes à puce ou les jetons pouvant générer des TAN.

Études de cas : Facebook vs. Verimi

Les avantages et les inconvénients de l’authentification unique peuvent être illustrés à l’aide de Facebook. Cette plateforme de réseau social permet à un utilisateur de s’inscrire et de se connecter à son compte Facebook sur d’autres sites Internet. Pour cela, un plugin de réseau social est intégré sur la page d’inscription et de connexion sous la forme d’un bouton « Se connecter avec Facebook ». C’est une fonction utile pour l’utilisateur, mais qui s’accompagne également d’un inconvénient puisque Facebook collecte de plus en plus de données à mesure que de nouveaux services et applications sont associés au compte Facebook de cette façon. Une seule cyberattaque réussie suffit alors pour avoir accès à l’ensemble des données.

Facebook choisit également de partager ces informations, qui étaient exclusivement destinées à la plateforme de réseau social, avec les services en question. Les données concernées sont aussi bien des données publiques, comme le nom et la photo de profil, mais aussi des données non publiques, telles que l’âge, le lieu d’habitation ou le statut de la relation d’une personne. Même si Facebook indique de façon aussi transparente que possible quelles données sont transmises, les utilisateurs n’ont souvent d’autre choix que d’accepter cette transmission pour utiliser certains services. À l’inverse, Facebook reçoit également des données des services connectés en question. La plateforme peut ainsi compléter ses profils d’utilisateur et ainsi afficher des publicités encore plus personnalisées.

Ce constat sur Facebook est également applicable dans une certaine mesure aux autres prestataires en ligne, notamment Google ou Amazon. En avril 2018, cette problématique a poussé plusieurs entreprises allemandes (dont Allianz, Deutsche Bank, Die Telekom et Axel Springer) à faire équipe pour publier un produit concurrent destiné au marché européen : Verimi. Ce nouveau fournisseur d’identité SSO devrait assurer un niveau de protection des données et une transparence plus élevés et peut ainsi être utilisé durablement dans les secteurs bancaire et administratif. Ce projet est basé sur le règlement général sur la protection des données personnelles, ainsi que sur un enregistrement chiffré des données à caractère personnel dans des centres de calcul exclusivement européens. La mesure dans laquelle le projet parviendra à s’imposer dépend toutefois du nombre de partenaires qui l’intégreront à l’avenir dans leurs sites Internet et leurs applications.

En résumé : le SSO – oui ou non ?

Si l’on effectue une recherche Internet sur le Single Sign-On, on trouve relativement peu de points négatifs à cette procédure d’authentification pratique. Au lieu de cela, le SSO est plutôt considéré depuis des années comme une véritable révélation pour les postes de travail numériques en termes de commodité et de sécurité des données. Le Cloud-Access-Security-Broker américain Bitglass fait par exemple l’éloge de l’utilisation intensive des services Cloud dans les entreprises, mais déplore également la faible utilisation des procédures Single Sign-On. Selon lui, l’utilisation de solutions d’accès aux services et aux applications qui sont en concurrence involontaire ne permettrait pas d’exploiter pleinement le potentiel de la numérisation.