Botnets : comment s’en protéger ?

À travers les réseaux, il est possible de mettre à disposition la puissance de calcul d’ordinateurs individuels et de réaliser ainsi des tâches intenses et complexes rapidement. Depuis sa création, cette technologie est toutefois utilisée à des fins illégales ce pour quoi on attribue généralement une connotation négative aux botnets. Qu’est-ce qu’un botnet, comment s’en protéger et que peut-on faire lorsque notre ordinateur a été intégré à un botnet illégal ?

Qu’est-ce qu’un botnet ?

Un botnet est un réseau d’ordinateurs utilisé pour réaliser diverses tâches de routine. On opère ici une distinction entre les botnets bienveillants et malveillants. Les bienveillants permettent d’exploiter correctement des sites Internet ou des Internet Relay Chats (IRC). Cependant, les botnets sont également utilisés dans les projets de recherche pour réaliser plus rapidement des opérations de calcul complexes. L’un des exemples les plus connus est le projet SETI@home de l’université de Berkeley dans lequel une partie de la puissance de calcul des ordinateurs personnels peut être utilisée pour rechercher une vie extraterrestre intelligente.

Botnet : un botnet est un rassemblement de la puissance de calcul au sein d’un réseau dans le but de réaliser des tâches de routine telles qu’envoyer des e-mails ou consulter des sites Internet. Bien que les réseaux de ce type puissent également être utilisés pour des tâches de production, l’utilisation la plus connue reste celle faite par les cybercriminels.

Les botnets malveillants sont généralement utilisés pour envoyer des spams ou voler des données des utilisateurs. Dans ce cadre, ils peuvent se propager de quatre façons différentes. Pour infecter plus facilement et plus rapidement les ordinateurs de tiers avec des malwares, les cybercriminels ont recours à des robots d’indexation qui sont également utilisés par les moteurs de recherche. Ces programmes explorent le World Wide Web et analysent les sites Internet. Lorsque des failles de sécurité sont trouvées et analysées, un malware est placé sur le site Internet ou envoyé par e-mail.

Le mode le plus répandu pour propager le malware est d’envoyer des e-mails. Dans ce cadre, le botnet est utilisé pour sa propre expansion. Un programme d’installation est alors envoyé par e-mail et il est demandé au destinataire de télécharger la pièce jointe. Dès que l’utilisateur ouvre le fichier, le programme malveillant s’installe en arrière-plan et l’ordinateur est alors intégré au botnet.

Une autre méthode fait intervenir un téléchargement « volontaire ». Dans ce cas, il s’agit d’un logiciel d’apparence inoffensif téléchargé et exécuté par l’utilisateur. Un cheval de Troie est toutefois dissimulé dans l’application. De nos jours, de plus en plus de programmes légaux sont hackés et deviennent l’hôte d’un cheval de Troie.

Par ailleurs, des « exploits » peuvent être utilisés pour étendre encore le botnet. Ces exploits exploitent des failles de sécurité dans le système d’exploitation ou le navigateur afin d’intégrer l’ordinateur au réseau. Alors que certains exploits impliquent que l’utilisateur clique activement sur un lien, on constate toujours plus d’« infections Drive-by » dans lesquelles le code malveillant est directement exécuté au chargement d'une page. Dans ce cadre, des sites populaires qui ne sont aucunement en lien avec le botnet peuvent également être infectés.

La variante de propagation la moins utilisée est l’installation manuelle. Elle intervient plutôt pour les serveurs puisqu’ils disposent d’une bonne connexion à Internet et d’une bonne puissance de calcul.

Comment fonctionne un botnet ?

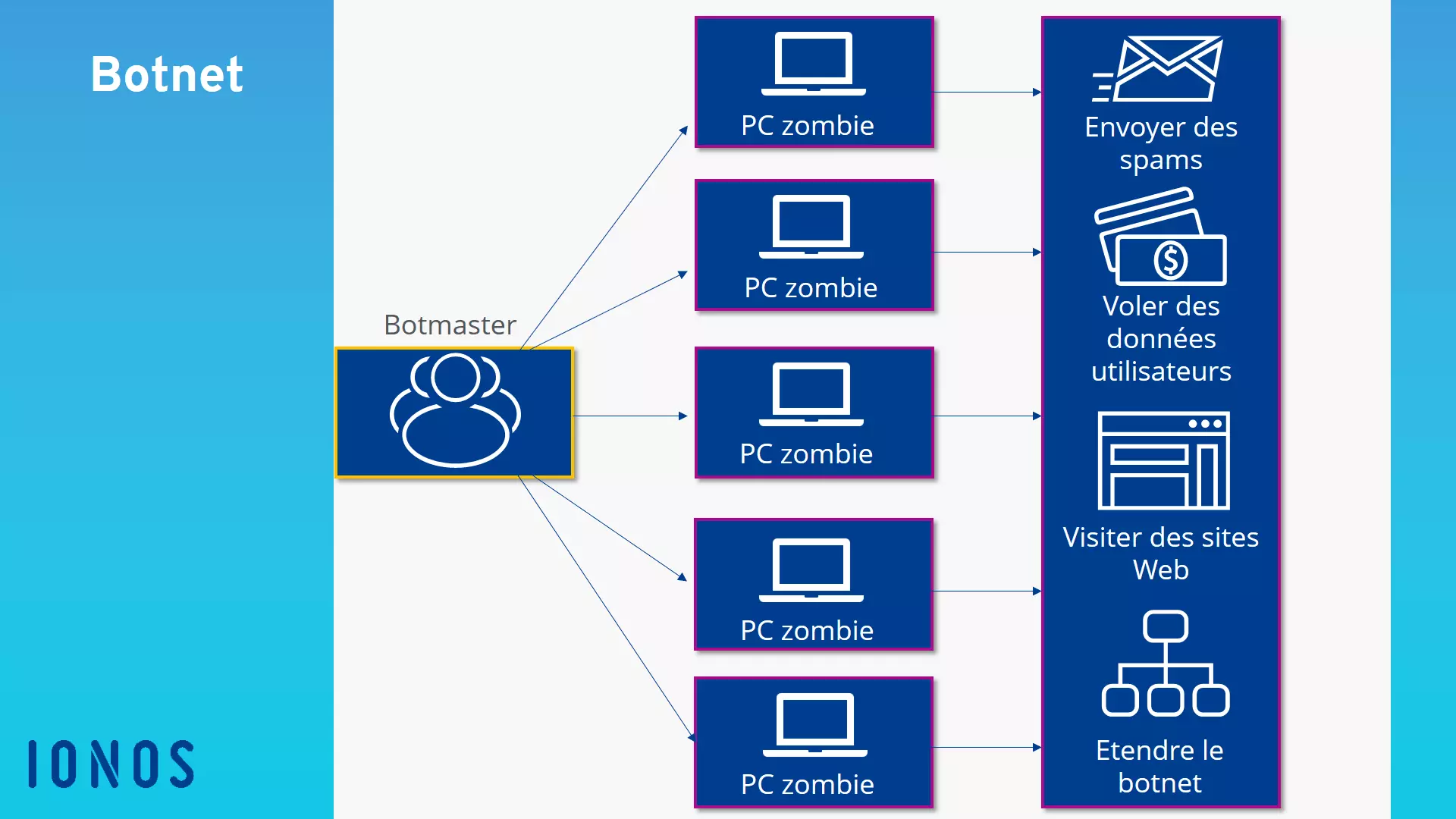

La constitution du réseau commence par l’infiltration d’un bot sur un ordinateur tiers. Ce bot travaille en arrière-plan et n’est généralement pas remarqué par le propriétaire de l’appareil. Grâce à cet accès, l’ordinateur peut exécuter des tâches simples sur demande d’un tiers. Cet ordinateur pouvant être commandé à distance à notre insu, on appelle ce maillon du botnet un PC zombie.

Les PC zombies communiquent ensemble via Internet et reçoivent des instructions du botmaster. Comme les PC zombies peuvent uniquement être commandés via Internet, ils sont uniquement actifs lorsqu’ils sont activés et connectés à Internet.

Le botmaster donne la même tâche à tous les PC zombies, que ce soit visiter un site Internet, envoyer des spams ou lancer une attaque DDoS.

Dans quels buts les botnets sont-ils utilisés ?

Le but du botnet est d’exploiter la puissance de calcul de l’ordinateur pour des tâches de routine. La majorité des botnets est utilisée à des fins criminelles. Ils permettent par exemple aux cybercriminels d’accéder à des informations et des données importantes qu’ils pourront échanger contre de l’argent au marché noir (sur le Darknet) ou utiliser personnellement.

D’autre part, les botnets sont parfaits pour envoyer des spams, par exemple des e-mails d’hameçonnage. De cette façon, les actes illégaux sont réalisés via un ordinateur tiers et l’auteur réel reste incognito.

Les possibilités d’utilisation des botnets pour causer des dommages sont donc très diverses. Les botnets interviennent souvent dans les attaques par déni de service. Dans ce cadre, les ordinateurs intégrés sont utilisés pour générer un trafic immense sur un site Internet de façon à surcharger le serveur et à rendre l’offre en ligne indisponible. Dans le domaine du e-commerce, de tels événements suffisent pour causer des pertes financières massives à l’exploitant du site.

En accédant à un ordinateur tiers, le hacker a également accès aux données de l’utilisateur correspondant parmi lesquelles ses intérêts. Le botmaster peut alors les analyser pour remplacer des bannières publicitaires par des publicités personnellement adaptées à l’utilisateur.

Comment identifier un botnet ?

Comme les processus se déroulent en arrière-plan, les utilisateurs lambda auront beaucoup de difficulté à identifier un botnet. Cependant, il existe des indices pouvant indiquer une infection de l’ordinateur.

Par exemple, si vous constatez que votre connexion Internet est nettement plus lente ou que l’utilisation de votre PC est plus importante que d’habitude malgré une utilisation des données inchangée, cela doit constituer un signal clair nécessitant de plus amples investigations. Une analyse des virus peut détecter les programmes malveillants et permettre de démasquer un botnet. Si vous constatez des processus inconnus dans le gestionnaire des tâches ou des demandes d’exécution automatique suspectes, ces éléments peuvent également être révélateurs d’un botnet.

Comment se protéger des botnets ?

Bien que les cybercriminels expérimentés parviennent à dénicher les failles de sécurité les plus petites, nous pouvons considérablement leur compliquer la tâche. La prévention doit devenir votre devise. Ainsi, il convient d’observer certaines règles pour protéger autant que possible votre ordinateur contre les attaques illégales.

Il est fortement recommandé d’installer un anti-virus ce qui va normalement de soit pour la plupart des propriétaires d’ordinateurs. Le pare-feu est un autre aspect important. Il doit être bien configuré pour offrir un maximum de protection. Par ailleurs, il est recommandé de toujours maintenir à jour le système d’exploitation et l’ensemble des logiciels installés. Cela implique de régulièrement installer les mises à jour afin d’éviter que des failles de sécurité ne se créent à cause de versions obsolètes. D’autre part, il est conseillé d’installer une protection sur le navigateur qui identifiera les pages d’hameçonnage et les programmes malveillants tout en prévenant l’utilisateur.

De nombreux ordinateurs étant infectés via des e-mails, il convient également de se protéger contre les attaques survenant dans ce cadre. Cela implique de ne pas ouvrir systématiquement les pièces jointes dans les e-mails, par exemple les factures inattendues. Les e-mails supposés provenir de banques, contenant des liens suspects et une orthographe douteuse, doivent être ignorés.

De manière générale, il est recommandé d’utiliser un compte d’utilisateur sans droits d’administrateur lorsque vous utilisez votre ordinateur. Un tel compte doit uniquement être utilisé dans des cas exceptionnels. Comme il est généralement nécessaire de disposer de droits d’administrateur pour modifier les paramètres du système, l’utilisation d’un compte normal diminue le risque qu’un programme malveillant puisse s’infiltrer dans les profondeurs de votre système.

Vérifiez l'authenticité d'un email avec IONOS : détectez immédiatement s'il s'agit d'une tentative de phishing et signalez-le pour supprimer le contenu frauduleux.

- Valida el correo electrónico

- Fácil de usar

- Elimina le e-mail di phishing