Netstat : qu’est-ce que c’est et comment cela fonctionne ?

Pour découvrir à quels ordinateurs ou quels réseaux un ordinateur est relié, Netstat vous permet d’obtenir des statistiques sur toutes les connexions actives. L’outil de réseau pour Windows, Linux et macOS peut être utilisé facilement via la ligne de commande.

- Domaine .eu ou .fr + éditeur de site gratuit pendant 6 mois

- 1 certificat SSL Wildcard par contrat

- Boîte email de 2 Go

Qu’est-ce que Netstat ?

Netstat est un mélange des termes network (réseau en anglais) et statistics (statistiques). C’est un programme piloté via une ligne de commandes. Il livre des statistiques de base sur toutes les activités de réseau et donne par exemple des indications sur le port et l’adresse sur lesquels une connexion (TCP, UDP) est établie, mais également des indications sur quels ports sont ouverts pour des demandes.

Netstat a pour la première fois été mis en place en 1983 dans un dérivé UNIX BSD (Berkeley Software Distribution), dont la version de l’époque était la première compatible avec les protocoles Internet TCP/IP. Dans le système Linux développé en 1991, Netstat a été intégré de manière standard, tout comme dans Windows depuis la version 3.11 (1993). Les différentes implémentations sont assez similaires au regard des fonctionnalités, tandis que les paramètres des commandes Netstat ainsi que l’édition se différencient légèrement d’un système à un autre.

En tant que programme de lignes de commandes, Netstat ne possède en principe pas d’interface utilisateur graphique. Des programmes comme TCPView, créé par le département Windows Sysinternals de Microsoft, rendent possible la représentation graphique de statistiques.

Pourquoi utiliser Netstat ?

Si vous connaissez les connexions entrantes et sortantes de votre ordinateur ou de votre serveur, vous disposez déjà d’un grand avantage pour lutter contre le trafic et les logiciels malveillants. Ces connexions sont établies via l’adresse réseau correspondante, qui indique entre autres quel port a précédemment été ouvert pour l’échange de données.

Le grand problème de ces ports ouverts est qu’ils offrent à des tiers l’occasion d’introduire des malwares dans votre système. De plus, il est possible qu’un cheval de Troie déjà présent dans votre système installe ce que l’on appelle une porte dérobée (« backdoor ») et ouvre ainsi un port correspondant. C’est pourquoi vous devriez vérifier régulièrement les ports ouverts de votre système. C’est lors de cette étape que Netstat vous sera utile.

Grâce aux statistiques détaillées, vous obtenez également des informations sur les données transmises depuis le dernier démarrage du système ainsi que sur les erreurs survenues. La table de routage, qui communique des informations sur le chemin des données à travers le réseau, peut également être affichée à l’aide de Netstat.

Pour obtenir un résultat probant, il convient de fermer tous les autres programmes comme le navigateur Internet avant d’utiliser Netstat, car ils se connectent souvent à des ordinateurs dont l’adresse IP est inconnue

Comment fonctionne Netstat ?

Avec les systèmes d’exploitation Windows, les services de Netstat sont utilisés avec la ligne de commande (cmd.exe). Pour ce faire, vous avez donc besoin de l’invite de commande, que vous pouvez lancer à tout moment via « Exécuter », en appuyant sur la combinaison de touches [touche Windows] + [R] et en saisissant « cmd ». Sous macOS et Linux, lancez le terminal pour utiliser l’outil réseau.

La syntaxe des commandes de Netstat varie d’un système à l’autre. Mais en principe, elle suit le modèle suivant :

netstat [a] [b] [-e] [-f] [n] [-o] [-p Protocole] [-r] [-s] [-t] [-x] [-y] [Intervalle]Les paramètres sont généralement précédés d’un trait d’union (-), mais si vous souhaitez combiner plusieurs options, il vous suffit de placer ce trait d’union devant le premier élément :

netstat [-OPTION1] [-OPTION2] [-OPTION3] …Si vous utilisez le trait d’union uniquement pour le premier paramètre, vous ne devez pas mettre d’espace entre les options individuelles de Netstat !

Commandes Netstat-cmd pour Windows

| [OPTION] | Commande | Description de l’option |

| netstat | Listage standard de toutes les connexions actives | |

| -a | netstat -a | Liste aussi les ports ouverts en supplément |

| -e | netstat -e | Statistiques de l’interface (paquets de données émis et reçus) |

| -i | netstat -i | Charge l’aperçu du menu Netstat |

| -n | netstat -n | Affichage numérique des adresses et numéros de ports |

| -p protocole | netstat -p TCP | Indique les contacts pour le protocole indiqué (dans ce cas TCP, mais UDP, TCPv6 ou UDPv6 sont également possibles) |

| -q | Netstat-q | Liste toutes les connexions, tous les ports TCP en cours d’écoute et tous les ports TCP ouverts qui ne sont pas à l’écoute |

| -r | netstat -r | Affiche le tableau de routing |

| -s | Netstat-s | Récupère des statistiques sur les protocoles réseau importants tels que TCP, IP ou UDP |

Ce tableau ne liste que quelques-unes des commandes disponibles pour l’utilisation de Netstat sous Windows. Consultez notre article détaillé sur les commandes Netstat pour une liste complète, également pour Linux et macOS.

Exemple d’utilisation de Netstat

Afin de vous faire comprendre un peu mieux l’utilisation et l’utilité de Netstat, nous vous montrons ci-dessous un exemple de commandes sous Windows.

Liste de toutes les connexions pour le protocole IPv4

Si vous ne souhaitez pas récupérer toutes les connexions actives, mais seulement toutes les connexions IPv4 actives, vous pouvez le faire avec cette commande Netstat :

netstat –p IPStatistiques d’appel utilisant le protocole ICMPv6

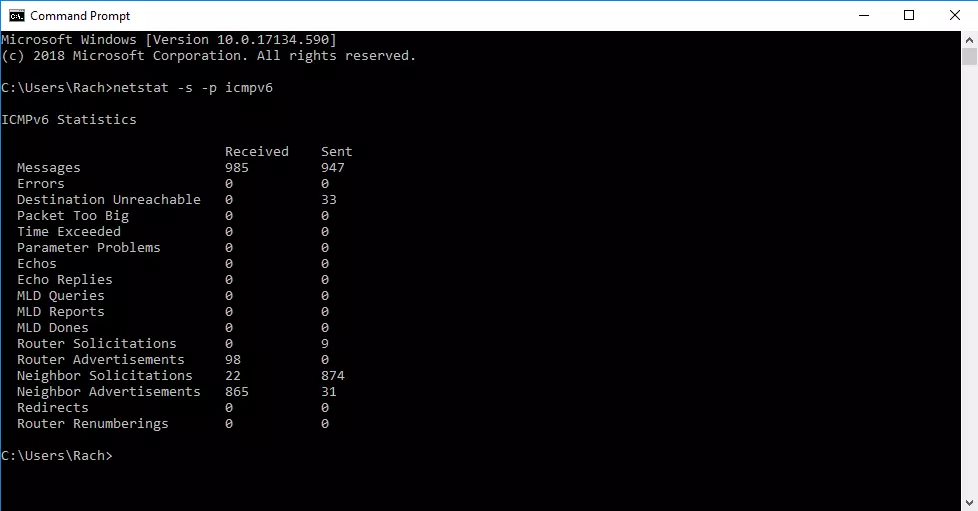

Si vous voulez seulement obtenir des statistiques sur le protocole ICMPv6, entrez la commande suivante dans l‘invite :

Netstat –s –p icmpv6Affichage de tous les ports ouverts et de toutes les connexions actives (numérique et ID de processus inclus)

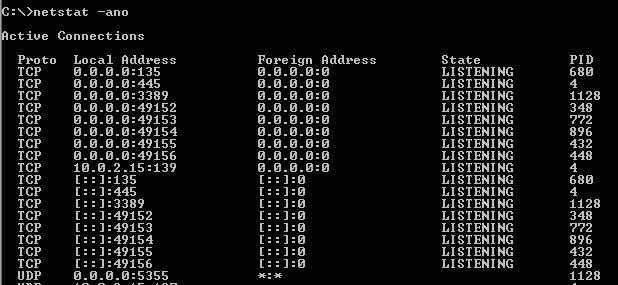

L’une des commandes cmd Netstat les plus populaires est sans aucun doute celle qui permet de retrouver tous les ports ouverts et les connexions actives (y compris l’ID de processus) sous forme numérique :

Netstat –ano